QLNU 2022-4-24 抗疫杯WP

[TOC]

misc

问卷

填写问卷

不会有人没看过猫和老鼠吧

直接看视频

我觉得拆成图片比较容易看

使用ffmpeg视频转图片的教程在我的这篇博客有写*(推销)*

http://blog.shenghuo2.top/index.php/archives/114/

QLNU{比赛快樂!}

海伦·凯勒

这题很明显 双图盲水印

项目地址:https://github.com/chishaxie/BlindWaterMark/

主要是没发现有python3脚本 我用python2的脚本跑完出不来就放弃了

直到位大爹做出来 我才有了解题的希望 重新试了试python3的脚本

这个图属实是折磨人了

|

|

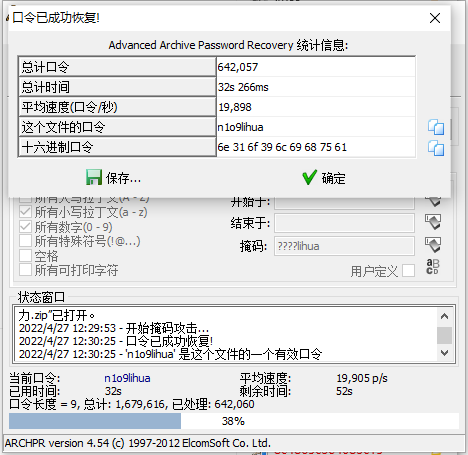

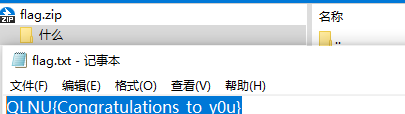

李华的作品

按照提示,最后5位写lihua

然后进行掩码爆破

解压得到一个压缩包和一个docx docx是混淆项不用管

压缩包是伪加密 改回来后解压得到flag

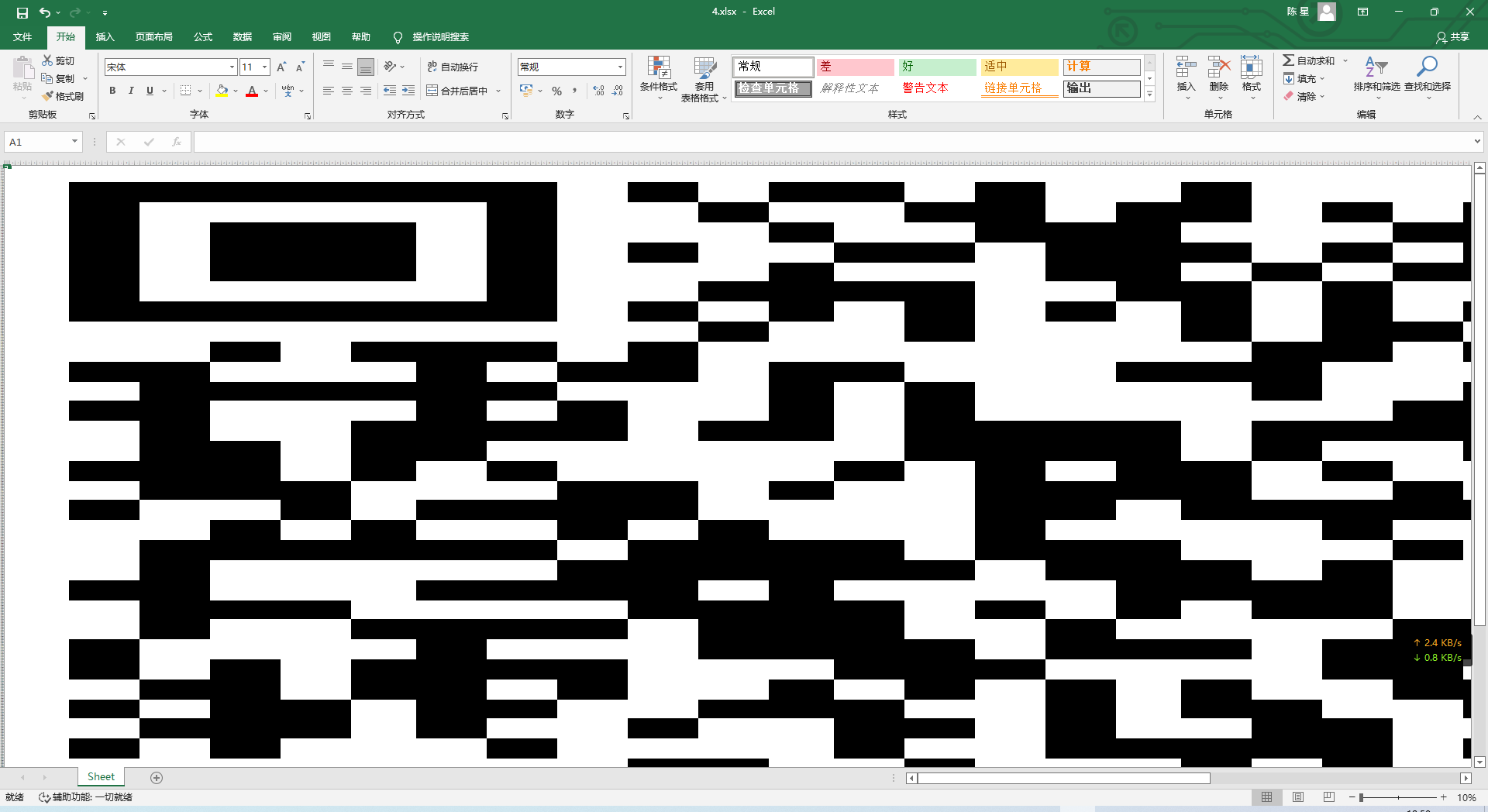

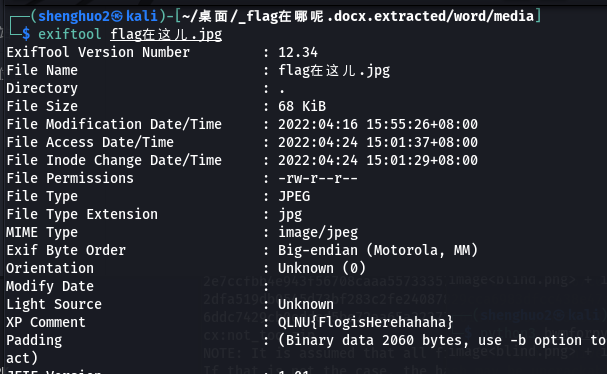

flag在哪呢

hint:hashcat爆破excel密码 密码是八位数字

上了提示之后 直接拿出来的库存的hashcat和我8位数字的密码字典开始跑

hashcat的介绍与使用 我在博客也写过()

http://blog.shenghuo2.top/index.php/archives/24/

hashcat爆破excel 参照吾爱论坛

https://www.52pojie.cn/thread-1578758-1-1.html

|

|

我用3060大概跑了十分钟不到

密码04131006

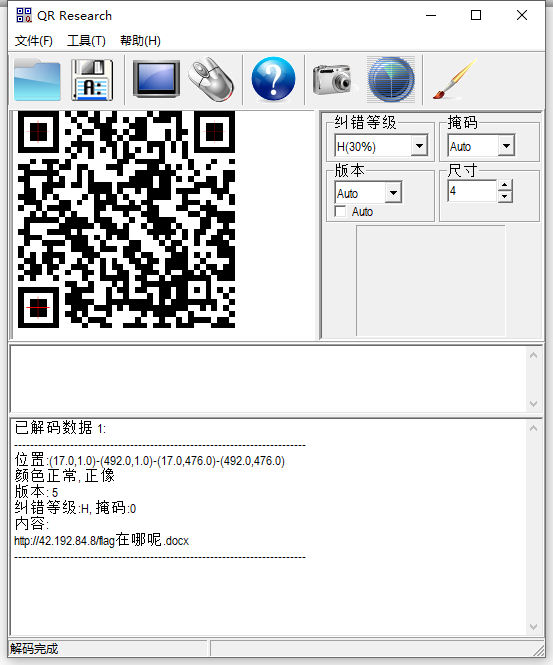

打开是一个超大的二维码

改行高列宽就行

扫出来是一个链接

打开看不到flag 尝试用binwalk分离

flag在图片详细信息里

QLNU{FlogisHerehahaha}

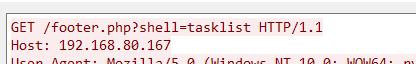

隐藏后门

hint:windows下后门的隐藏方式

压缩包里面是一个流量包和一个rar

压缩包有密码 提示是

The password is to execute the 8-length windwos command in Wireshark

密码是在 Wireshark 执行8个长度的 windwos 命令

然后去跟进流量包

tcp流很明显能看出来是个蚁剑流量 tcp第78流能看到通过shell执行的命令

也就是压缩包密码

tasklist

下一条命令就是 taskkill wireshark 也就是抓包软件被关了 流量包的内容也就到此为止了

然后压缩包的格式是rar 这就代表可能是NTFS流隐藏文件 而且必须用winrar解压压缩包

用NtfsStreamsEditor扫描文件夹

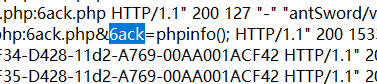

能扫到一个aes密码 再去phpStudy\Apache\logs里找6ack有关的记录

可以看到是phpinfo();

在线解密即可

RE

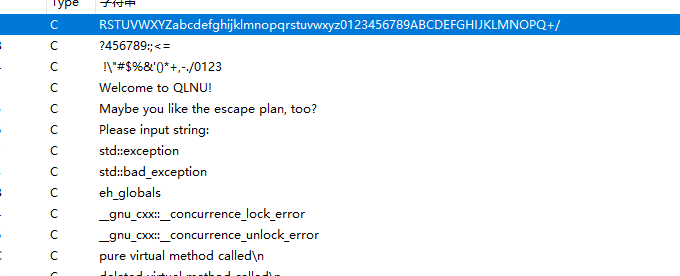

babyre

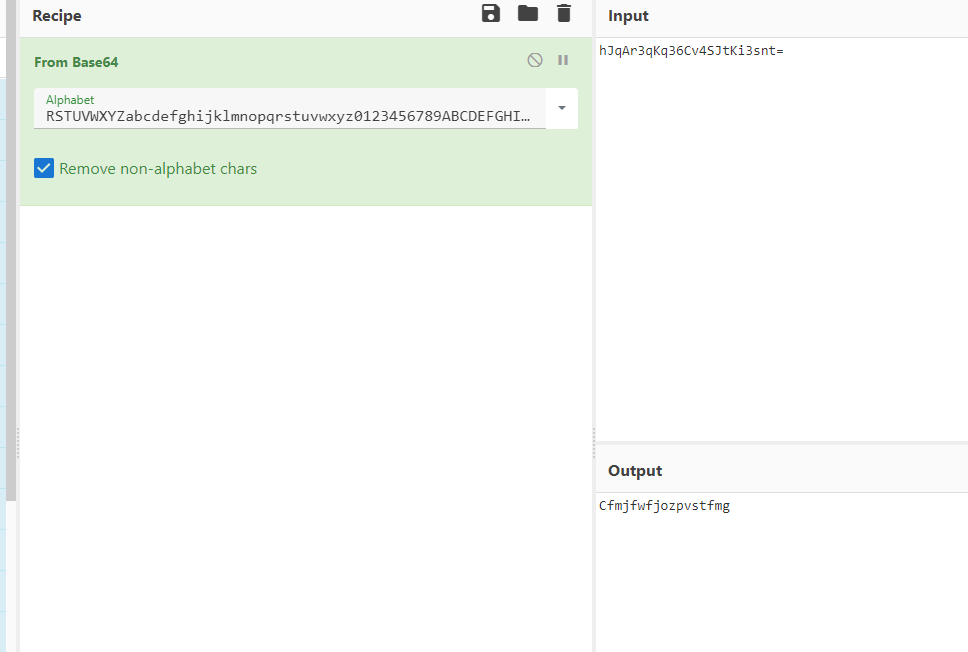

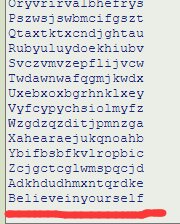

upx 脱壳机脱掉

看字符串 一眼base换表

cyberchef一把梭 然后ceaser穷举

这个长得像句子 就他了

QLNU{Believeinyourself}

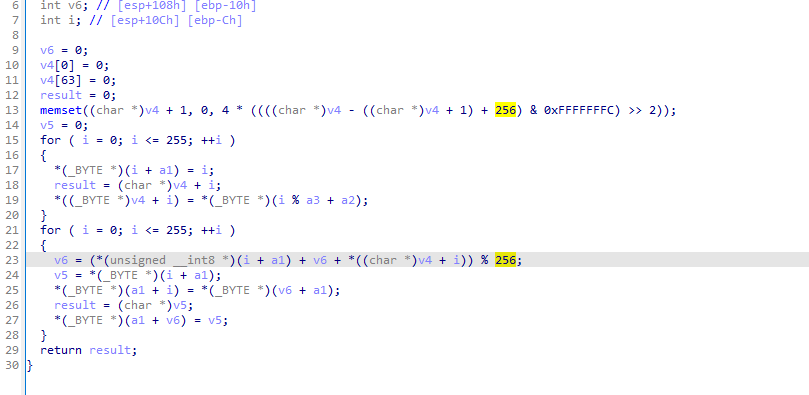

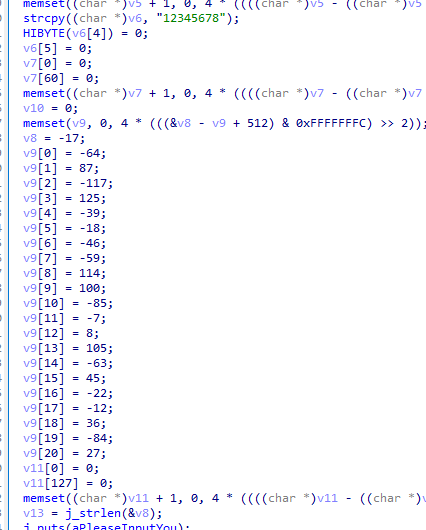

easy_baby_re

aspack壳 不会手脱 用脱壳机梭

明显的rc4加密算法

v9里面放的加密完的数组,key是12345678

对数组进行数据解密的只能找到c脚本 我对着网上的python脚本手改了一份

|

|

T3n_th0u5And_5ad_times

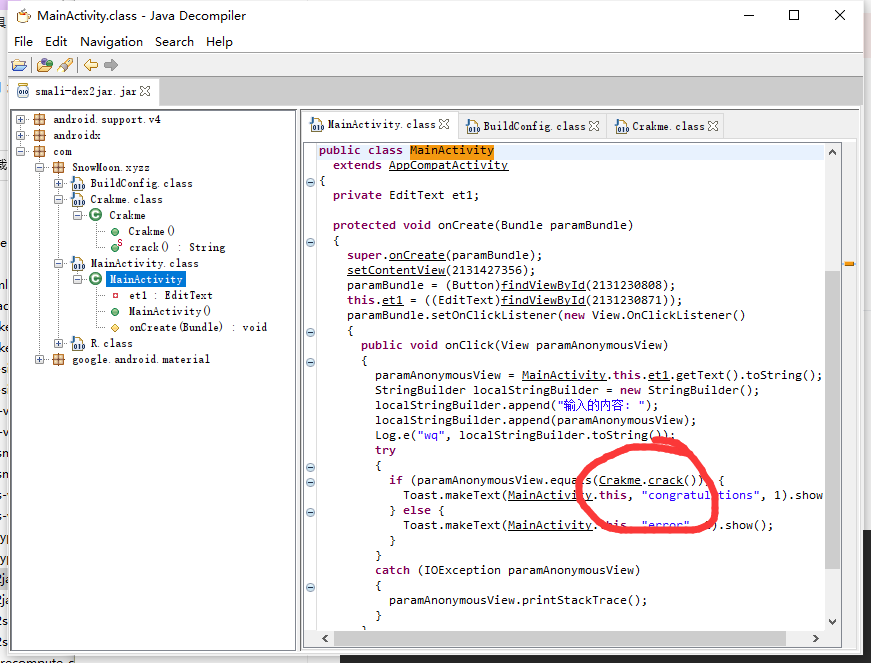

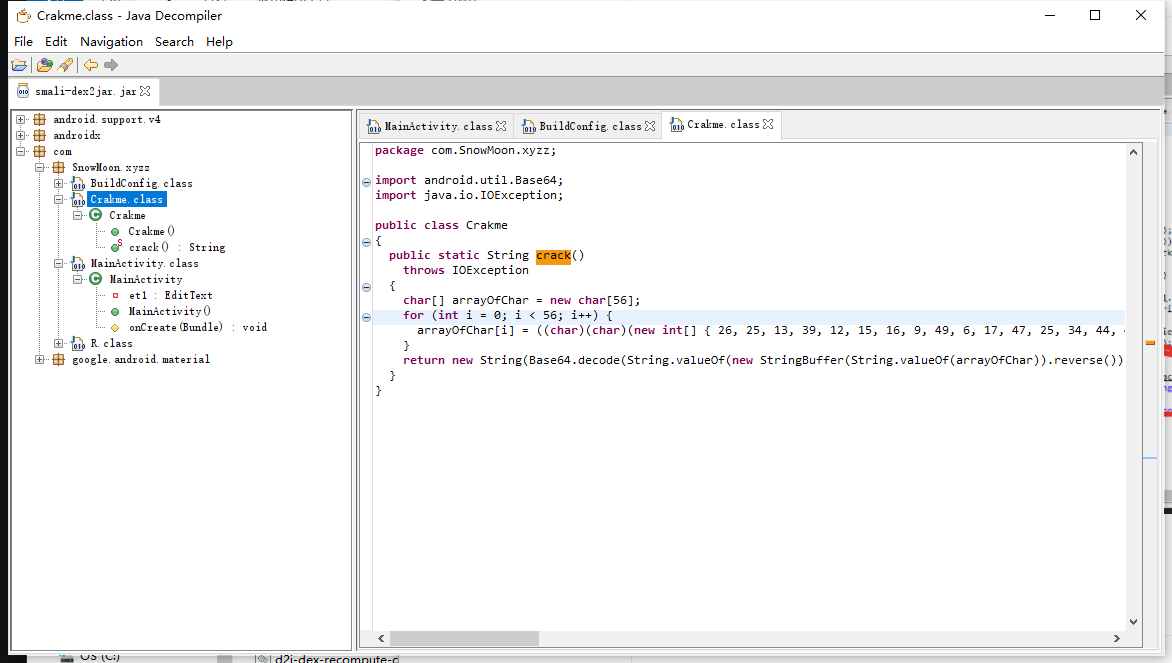

smali

一个apk 尝试用apkIDE 不能直接反编译 掏出批处理脚本

算法就在这一条

两个数组相加再倒序解base64即可

|

|

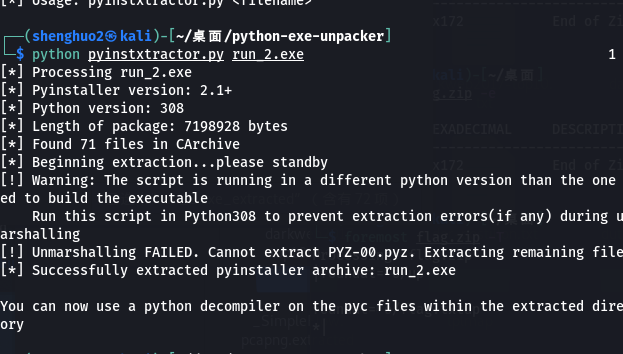

run

明显的python打包成exe

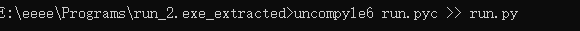

用pyinstxtractor反编译pyc

用010打开 将struct的第一行插入到run的第一行

重命名为.pyc

使用uncompyle6反编译

得到py

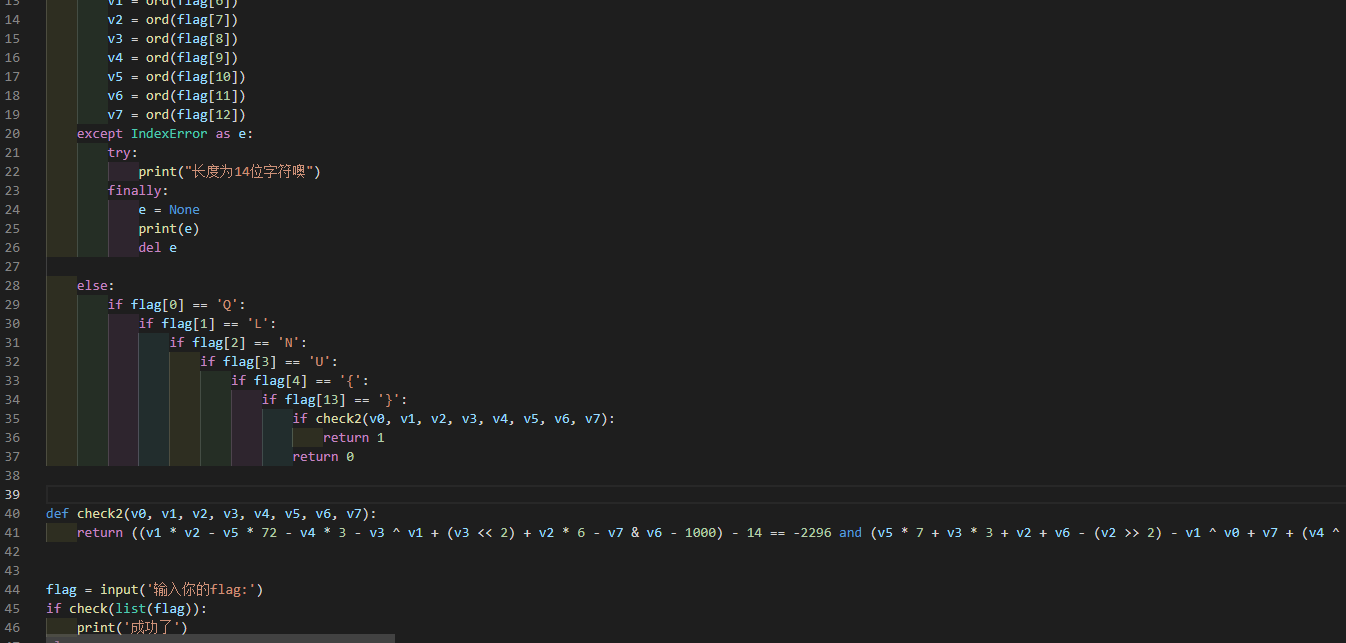

大量bit计算 用z3solver的BitVec计算

|

|

pwn

signin

就是个ret2libc 没什么好说的

直接打

|

|

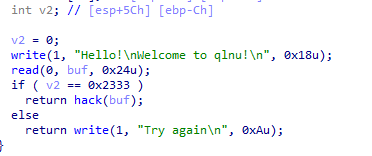

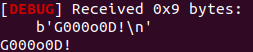

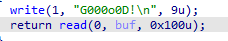

welcome

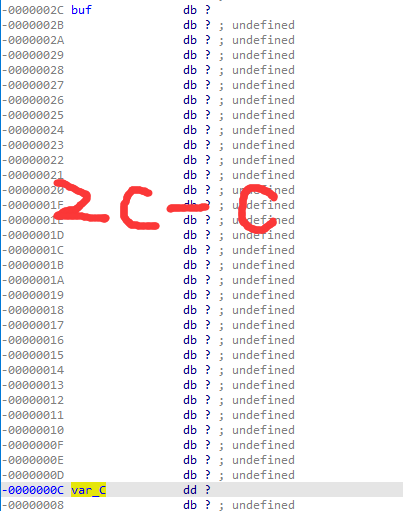

padding = 0x2c-c

然后就是普通的ret2libc 泄露基地址用的是write函数

write函数

ssize_t write(int fd,const void*buf,size_t count); 参数说明: fd:是文件描述符(write所对应的是写,即就是1) buf:通常是一个字符串,需要写入的字符串 count:是每次写入的字节数

payload = paddings + p32(write_plt)+p32(main)+p32(1)+p32(write_got)+p32(4)

p32(1)+p32(write_got)+p32(4)的目的是打印write的got表地址 然后4字节输出

payload

|

|

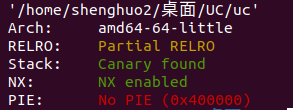

UC

canary和nx都开了 想办法先绕过canary

利用整数溢出泄露canary的地址 然后覆盖canary

再构造csu泄露write的地址 计算出基地址

再构造ret2libc 打shell就行

payload

|

|

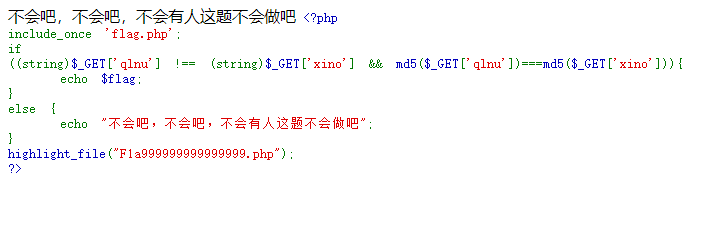

web

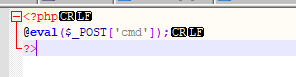

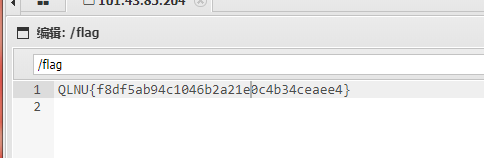

upload

第一页是假的 查看源码 进入/real_upload.php

连过滤都没有

直接传上去 蚁剑连上就行

嘉心糖的试炼

b站关注嘉然今天吃什么捏

用dirsearch扫目录

有bak文件 下载得到账号密码

跳转到下一关

|

|

twice_sql

在注册处写入sql语句 然后登录时执行

过滤了空格 用/**/代替 union和select更改大小写绕过

注册账号

|

|

爆库名

爆库名

|

|

爆列名

|

|

爆flag

|

|

QLNU{S9l_1s_B34ut1ful}

Intruder

还没学明白()

crypto

路易十三

真没啥好说的 就rot13

QLNU{ZhuDaJiaBiSaiYuKuai~}

r5c5

其实是曲路密码

r是row 行

c是column 列

解密脚本

|

|

QLNU{spj_343lh2_imsshfec}

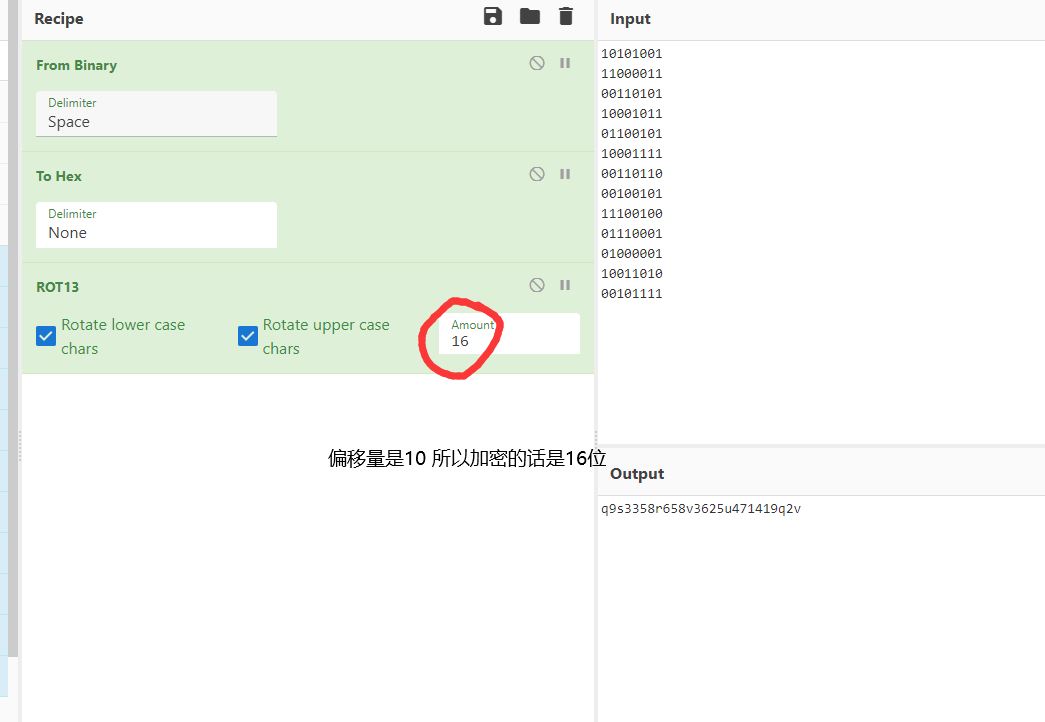

天线宝宝

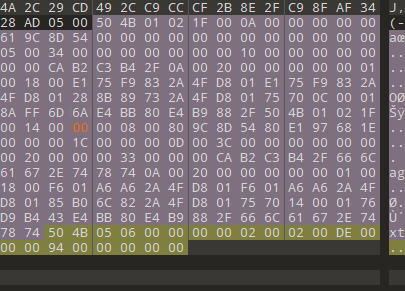

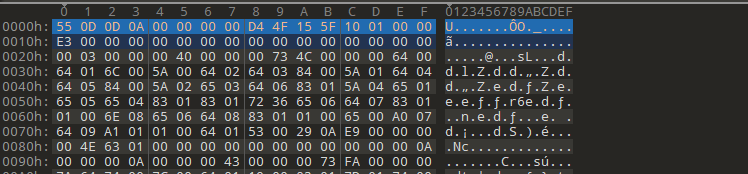

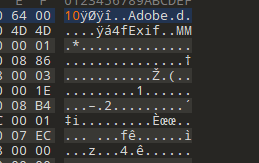

解压得到一张jpg 不能正常预览 使用010查看

前面多了个10 删掉保存

绿是1 红是0

|

|

备注提示凯撒 偏移量就是删掉的10 虽然不知道为什么要bin转hex

不过cyberchef一把梭就完事了

QLNU{q9s3358r658v3625u471419q2v}