T-star-2022 赛后复现

引言

Into the Unknown|腾讯网络安全T-Star高校挑战赛

主办方:腾讯安全应急响应中心(TSRC)

比赛时间:04/20 10:00 ~ 04/2418:00

招募对象

全日制在读大学生(包括专科院校、硕博学生,年级、专业、地区不限)

无论你是安全专业学生,还是解密游戏爱好者,都可以在这里大展身手!

排名规则

- 个人报名参赛,在线破解

- 比赛共6题,分值分别为100、100、200、200、300、300,排行榜满分为1200分

- 排名逻辑

- 总分不同,分数高>分数低。

- 总分相同,时间优先。即,根据所答最后一题时间先后,先答题者排名更高。

[https://cloud.tencent.com/developer/competition/introduction/10042]

其实是来混证书的 就做出来三道题 呜呜呜 菜菜

第一题 未知之境

抓包进入 能得到个id 去微博能搜到一个用户

然后就不知道了

第二题 ID背后

利用第一题得到的微博博主

https://weibo.com/u/7704722851

可以猜到腾讯的总部深圳

第三题 破镜重圆

视线之外

一不做二不休,你决定索性去目的地一探究竟。

你跟着指示一路找了过来,发现自己站在一扇紧锁的大门前。刚一靠近,门禁系统就发生了刺耳的警告声。

硬闯显然是不可能的,你紧盯着大门上的标志,突然灵光一现:试试捕捉流量吧!

果然,你捕捉到了一段流量!这个里面,会不会有你需要的关键信息?

http://175.178.148.197/031ocvpfrc1b79a0f61/pkt

提示:包含多个小关卡,请提交最后一关答案,答案不带T-Star{}.

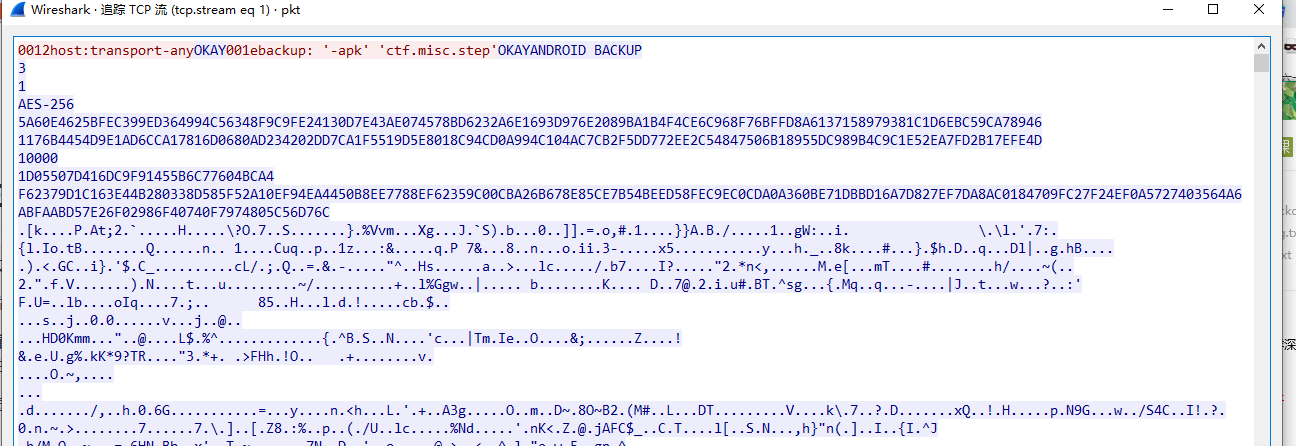

流量包

一个流量包 跟踪tcp流

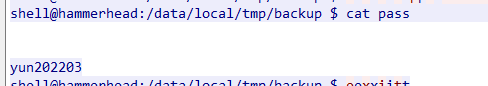

得到一个android backup文件和一个密码

导出ab文件 用abe解密文件

abe项目地址:https://github.com/nelenkov/android-backup-extractor

|

|

得到两个文件夹 分别是一个安卓逆向题和一个rsa解密题

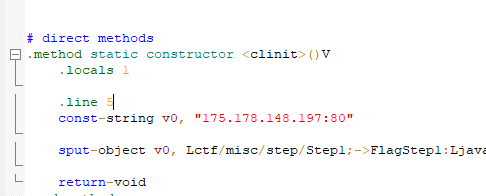

apk

搜索flag得到一个IP 直接访问是403

175.178.148.197:80

rsa

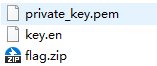

里面是一个带密码的压缩包 用openssl导入私钥解密key.en

|

|

得到密码

|

|

解压得到一个文本文档 里面是一串0和1组成的字符串

长度是841 开方得到29 猜测是二维码

python脚本转图片

|

|

扫码得到后半段网址

拼起来访问

175.178.148.197:80/033yia8rqea1921ca61/systemlockdown

EXE RE

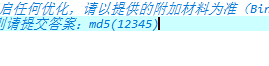

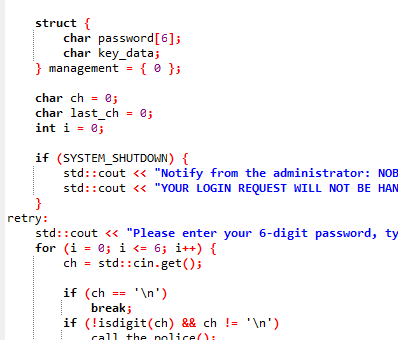

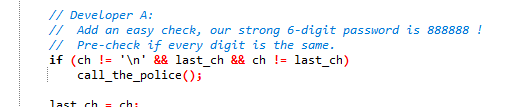

得到一个压缩包 里面是一个readme和一个win32程序

readme里面有源码 密码的长度定义了6 但是可以输入7个字符

并且提示密码是相同的数字

直接尝试 发现7777777正确 编码为md5 32位小写

|

|

赛后看大佬的wp 才知道

其实原理是 这个 ASCII char 的值的每一个 bit 强制转换到这个结构体的每一 bit。

而

5的 ASCII 对应了 0x35,即 00110101,分配到 struct 就变成了passed = 1 / checksum = 01 / checksum2 = 01 / checksum3 = 001

于是就满足条件了,而其他数字都不符合。

References & Extended Reading

第四题 人去楼空

终于成功解开了门禁!进入了紧闭的房间,这里似乎曾经是一个总部实验室,然而此刻已是人去楼空,房间里空荡荡的,一个人都没有。

看来,不管这里曾经是谁在这里,房间里的秘密都已经随着主人一起离开了。

突然,一股刺耳的闹钟铃声划破寂静——

竟然有人在这里留了一部手机?难道说,你的一举一动都在人的意料之中?

铃声不知疲倦地响着,似乎笃定了你会接。

你拿起了手机。

这里面是有什么信息吗?

http://175.178.148.197/b378603d0266d73e743c8d05f5bc3ebe.zip

提示:需要修复二维码与压缩包,分析出压缩包密码,答案为解压后的TXT内容

一个zip 里面是一个jpg和一个zip

残缺的二维码.jpg

二维码缺一角 但是直接扫就行 得到一个下载地址

https://public.huoxian.cn/ctf/call_me.zip

下载得到一个带密码的压缩包

我真是一个压缩包.zip

zip的PK头不完整 补上K后解压 是一个mp3

永不消逝的电波.mp3

是morse密码 对着打出来

.—-/—-./—-./.—-/—–/…–/—../-…./–…/—-./–…/

解出来为压缩包密码

19910386797

得到flag

|

|

第五题 不眠之夜

这个网址!你知道!这是一个搜索引擎无法捕捉的地方,一个黑暗的平行世界。在这个世界里,毒品、信息贩卖、军火交易、谋杀等一系列被法律所禁止的事情,都得到了罪恶土壤,一切交易都通过平台上特定的货币隐秘地进行。

据说只要有**「足够」**的钱,你能买到任何需要的信息。

这个网站里会不会有你需要的线索?他们可靠吗?

未知,恰恰最能激起你的征服欲。

你决定铤而走险,向黑市进发。

提示:需要先解出第4题获得入口,会一点点Go更佳,flag为T-Star{字符串}中的字符串

进入上一题得到的网址

是一个暗网交易网址的模板

利用的是整数溢出

不会 空着

购买得到的是套娃信息

|

|

回复后得到

|

|

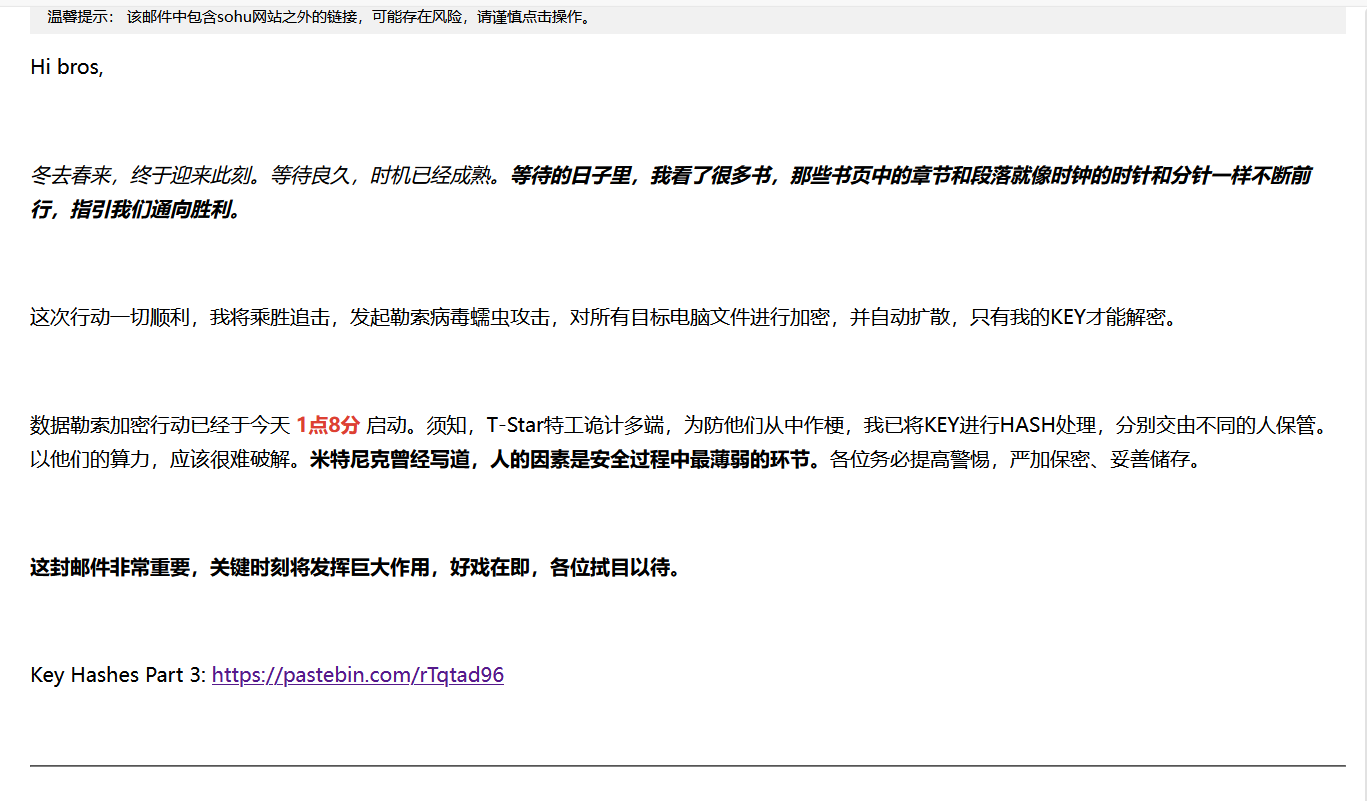

去搜狐登录这个邮箱

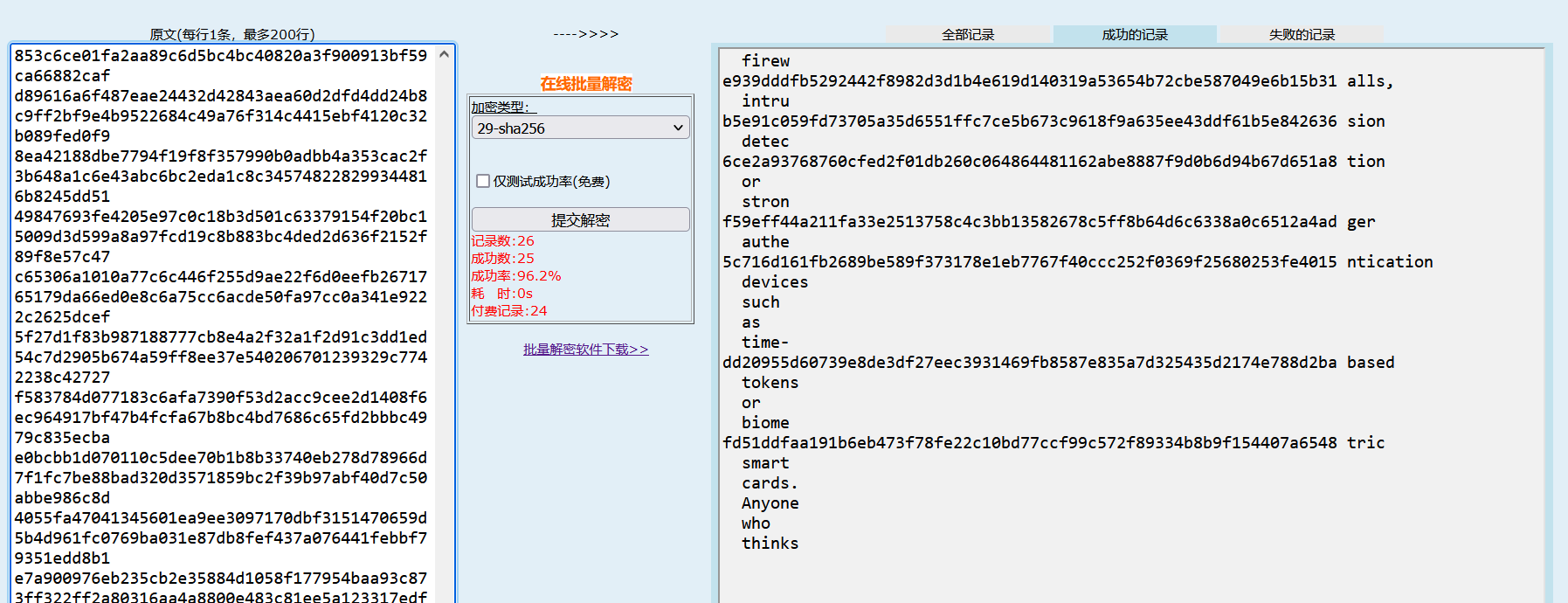

能得到三个邮件以及三个hash表

大佬使用cmd5解密 得到一段话

|

|

搜索可以找到

Kevin Mitnick - The Art of Deception 凯文米特尼克《欺骗的艺术》

原来邮件里的 1点8分 是说第一章的第8段

交上得到flag

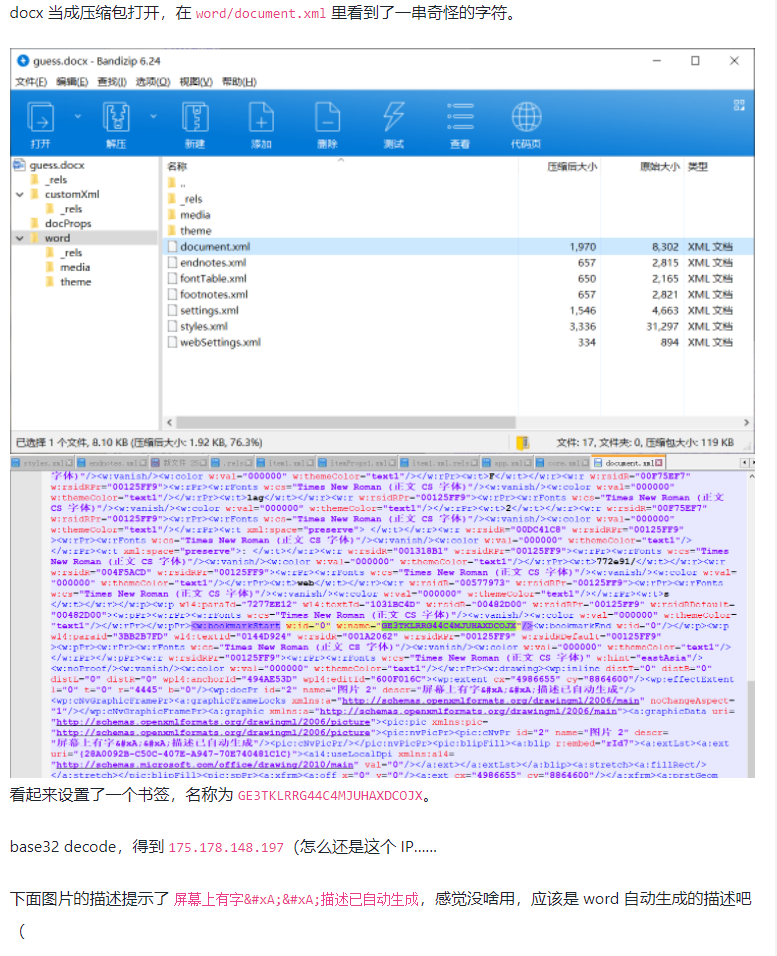

第六题 恢复文档

借助网站的帮助,你终于成功恢复了电脑。

但……这个文档?这个文档里又是什么?

这一切都是某个人不怀好意的玩笑吗?

http://175.178.148.197/0615giqrzc8ab524761/guess

提示:包含多个小关卡,请提交最后一关flag,flag为T-Star{字符串}中的字符串.

docx的misc套娃

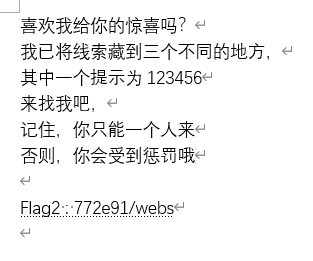

进去就能得到一段

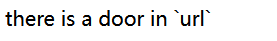

再把文档中的图片分离出来

outguess解密 得到

|

|

IP就是下载这个题的IP

拼起来

http://175.178.148.197/062ycz7s9458b772e91/webs/

file协议不行

用ssrf绕过 0.0.0.0 绕过就行

http://175.178.148.197/062ycz7s9458b772e91/webs/?url=http://0.0.0.0/062ycz7s9458b772e91/webs/flag.php