ctfshow七夕杯WP

ctfshow七夕杯WP

这次比赛在最后掉出了前十 错过了奖品

挺可惜的 下次再接再厉

web

web签到

限制长度无回显命令执行

https://xz.aliyun.com/t/2748#toc-4

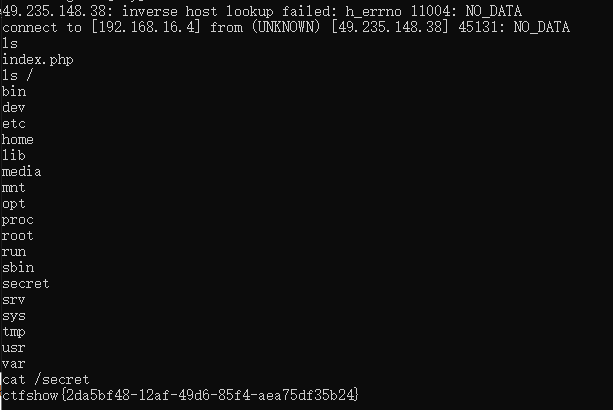

我弹了半天shell发现弹不出来

然后构造的不出网命令执行

ls

echo "Lw=="|base64 -d>1.php

|

|

|

|

head

echo "L2ZsYWc="|base64 -d>1.php

|

|

easy_cmd

nc主动弹shell

|

|

|

|

CRYPTO

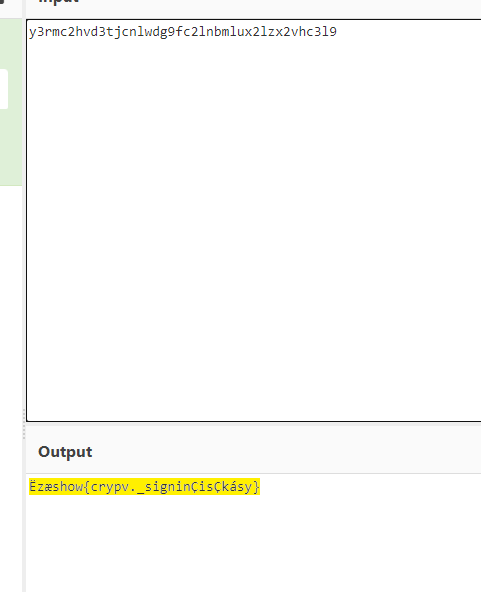

密码签到

大牛在今年的hvv过程中,渗透进某业务系统,发现了密文,可是不知道如何解出明文,你能帮他找出来吗?

已知密文由两部分组成,后面的推测为秘钥

密文如下:

y3rmc2hvd3tjcnlwdg9fc2lnbmlux2lzx2vhc3l9-a0004008a0

应该是base64大小写爆破

我没有脚本 直接解base64然后猜的

|

|

osint

社工签到

大牛梦寐以求的地方,你能找到照片所属小镇名字吗?

格式ctfshow{小镇名字}

例如ctfshow{童话小镇}

直接百度搜图可以搜到一篇旅游文章

可以知道为天涯镇

|

|

|

|

迷失的大象

感谢@大菜鸡供题

图中是去年一路北上的大象,出发时有17头,但是中途一对大象喝醉,被遣返回原籍,剩15头了,你能找到那对象回哪里去了吗?

flag格式ctfshow{原籍县区全称}

https://travel.sohu.com/a/559674305_121390700

可以知道是普洱墨江

搜索可知

|

|

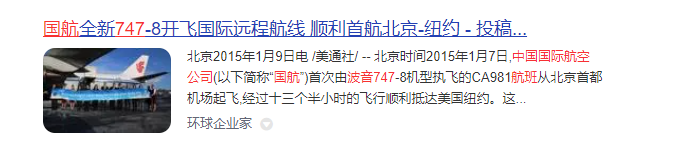

大飞机

请根据图中线索,找到飞机航班号,字母大写

格式ctfshow{航班号}

如:ctfshow{FK777}

Google搜索可得型号为波音747-8 百度识图知道公司为国航

搜索得到

|

|

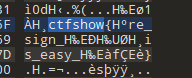

re

逆向签到

010打开搜ctfshow能发现

|

|

还是猜flag

|

|

misc

杂项签到

flag在图片尾

|

|

你会lsb吗

下载下来发现文件的16进制是倒过来的

正序后解压得到一个stego.png

注意图片尾有一个ctfshow

结合lsb猜测为有密码的lsb隐写

用cloacked-pixel解

|

|

得到一串emoji

|

|